Categories

2026

深度分析:揭秘Water Gamayun APT组织的多阶段攻击链

深入探究:Microsoft 365 中的搜索行为与审计日志之谜

KAON路由器固件惊现硬编码凭证漏洞,可远程获取root权限

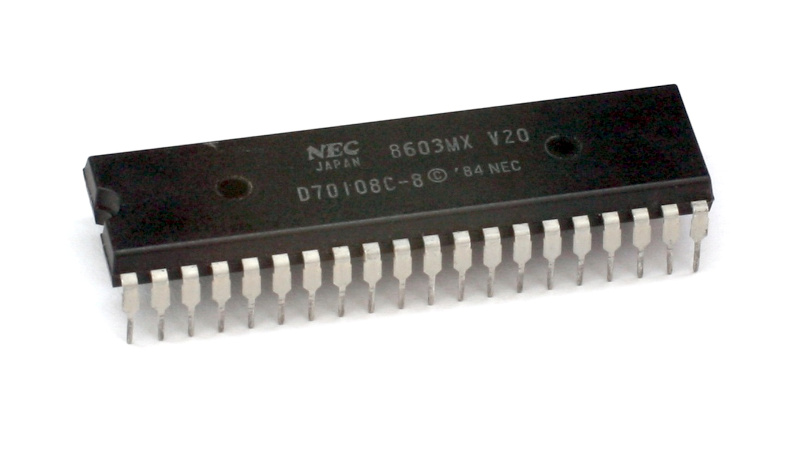

Intel无线网卡驱动漏洞分析:CVE-2025-35971拒绝服务漏洞详解

大规模数据加载挑战与网络安全监控实践

Pleroma路径遍历漏洞解析:CVE-2023-5588技术细节与修复方案

多地点ISO 27001认证指南:优势、资格与实施流程解析

Blackcat CMS存储型XSS漏洞CVE-2023-53891深度解析

2026年:人工智能在规划与投资领域从快速报告迈向治理成果

Elastic Packetbeat 缓冲区溢出漏洞深度解析:CVE-2025-68381

Ericsson调制解调器输入验证漏洞可导致远程拒绝服务攻击

curl漏洞报告处理流程:逻辑错误与披露政策

揭秘Formbook恶意软件:通过多重脚本混淆传播的复杂感染链

深入解析Active Directory安全:审查外部安全主体(FSPs)

CVE-2025-68071:g5theme Essential Real Estate 插件中的授权绕过漏洞解析

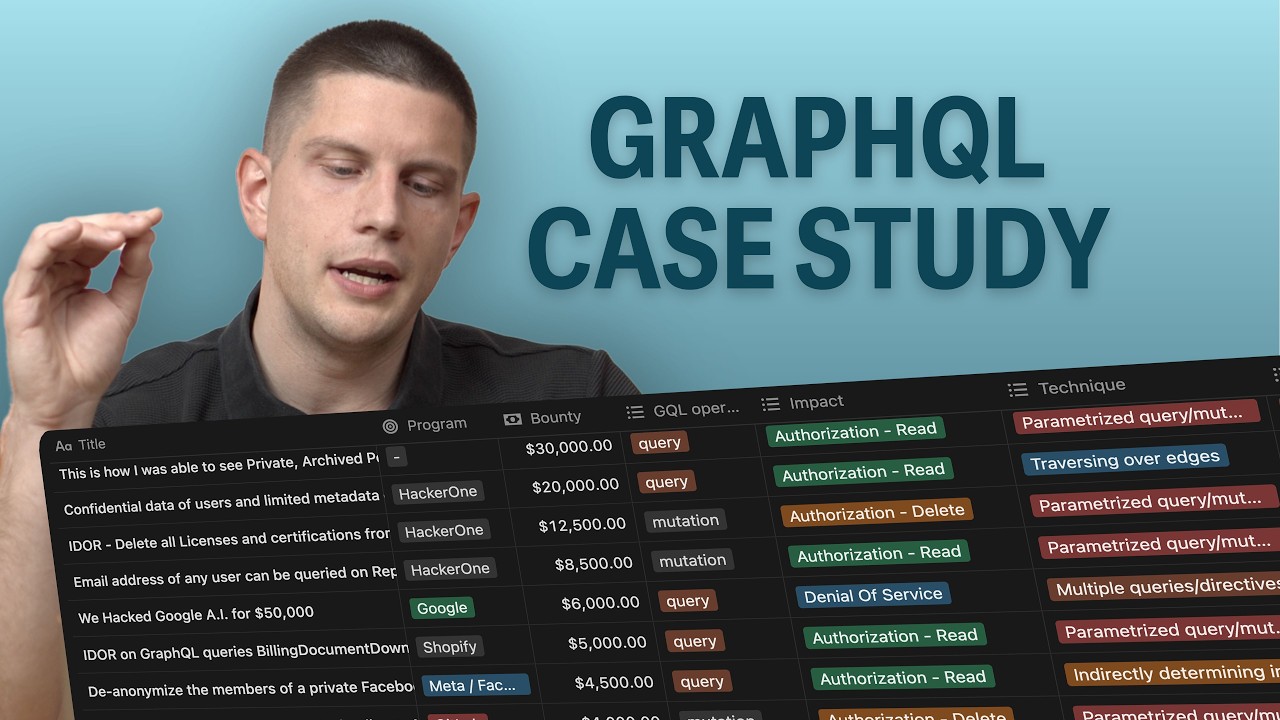

OZI-Publish GitHub Actions代码注入漏洞(CVE-2025-47271)分析

SonarQube Scan GitHub Action 命令注入漏洞 (CVE-2025-58178) 详解

超越科技巨头:构建欧洲公共数字身份

当羊披上狼皮:为什么我们必须改变基于IP的身份验证规则

人工智能重塑网络安全人才:NIST框架与技术角色演进

高危漏洞CVE-2025-41115:Grafana身份验证绕过导致管理员权限被冒充

MaNGOSWebV4 4.0.6 反射型XSS漏洞技术详情

XDR与SIEM:安全信息与事件管理的深度对比

CVE-2025-36752漏洞深度剖析:Growatt ShineLan-X通信棒中的硬编码凭证后门

未来十年国防合同:AI驱动采购与实时审计的革命性转变

Nextcloud审批应用存在身份验证漏洞,允许代他人请求文件审批

2025年人工智能集成的最佳EDR解决方案:关键要点解析

揭开“CyberSlop”:当生成式AI成为网络安全行业的虚假营销工具

Parse Server漏洞预警:公开的explain查询可能泄露数据库敏感信息

AshPostgres 空更新操作策略绕过漏洞深度解析

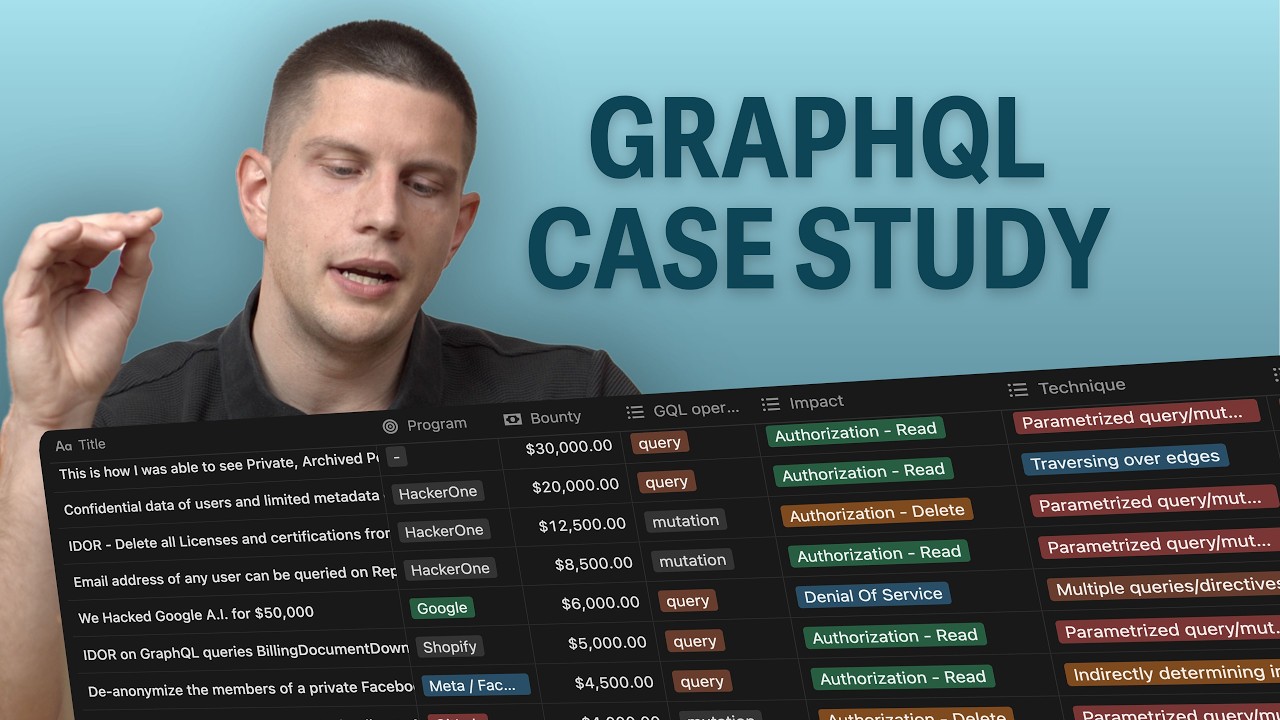

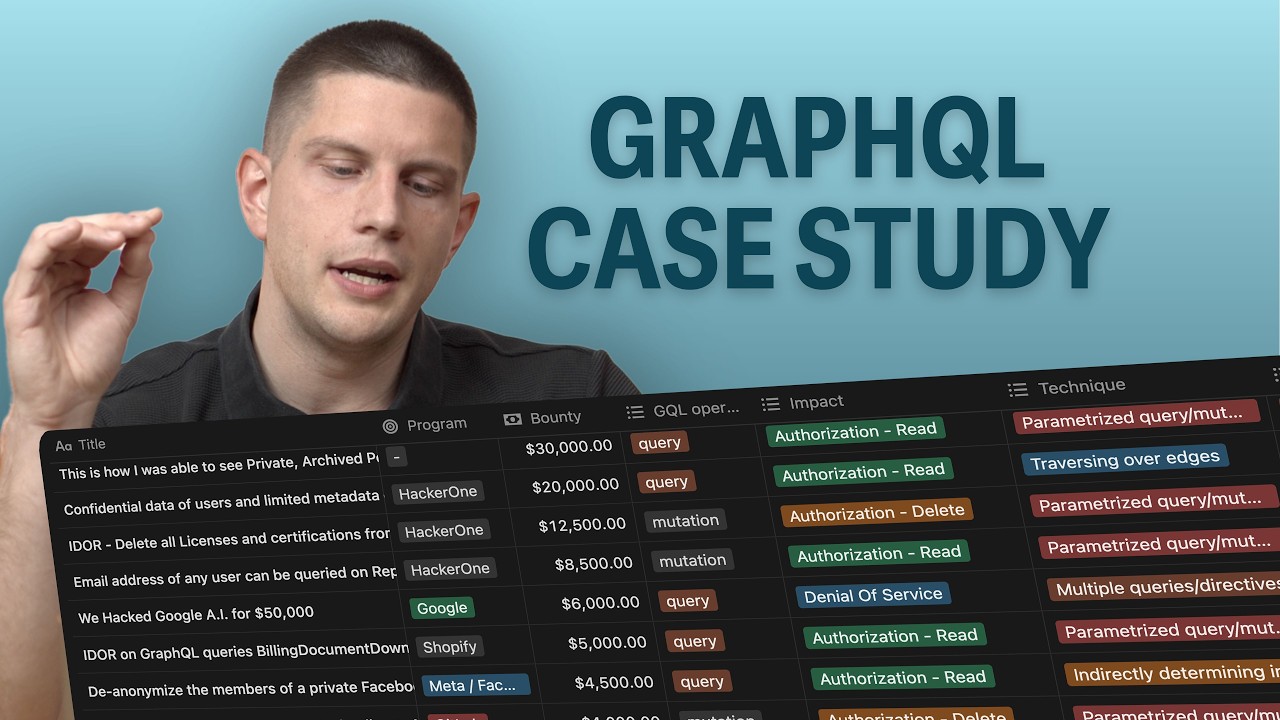

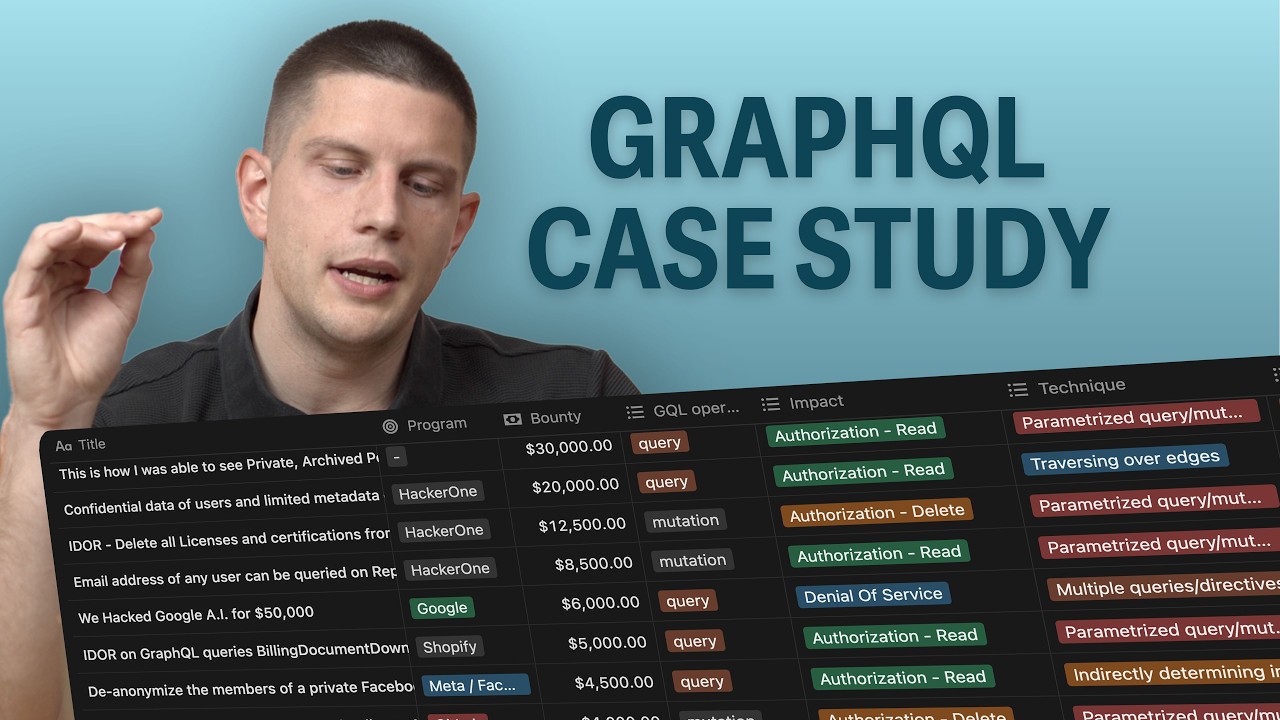

GitHub Actions工作流中的代码注入漏洞:CVE-2025-47271深度解析

Summar Employee Portal 3.98.0 认证SQL注入漏洞分析与利用

ChatGPT广告代码初现:OpenAI百亿亏损下的变现之路

芬兰新防御战略聚焦北极力量布局与技术合作

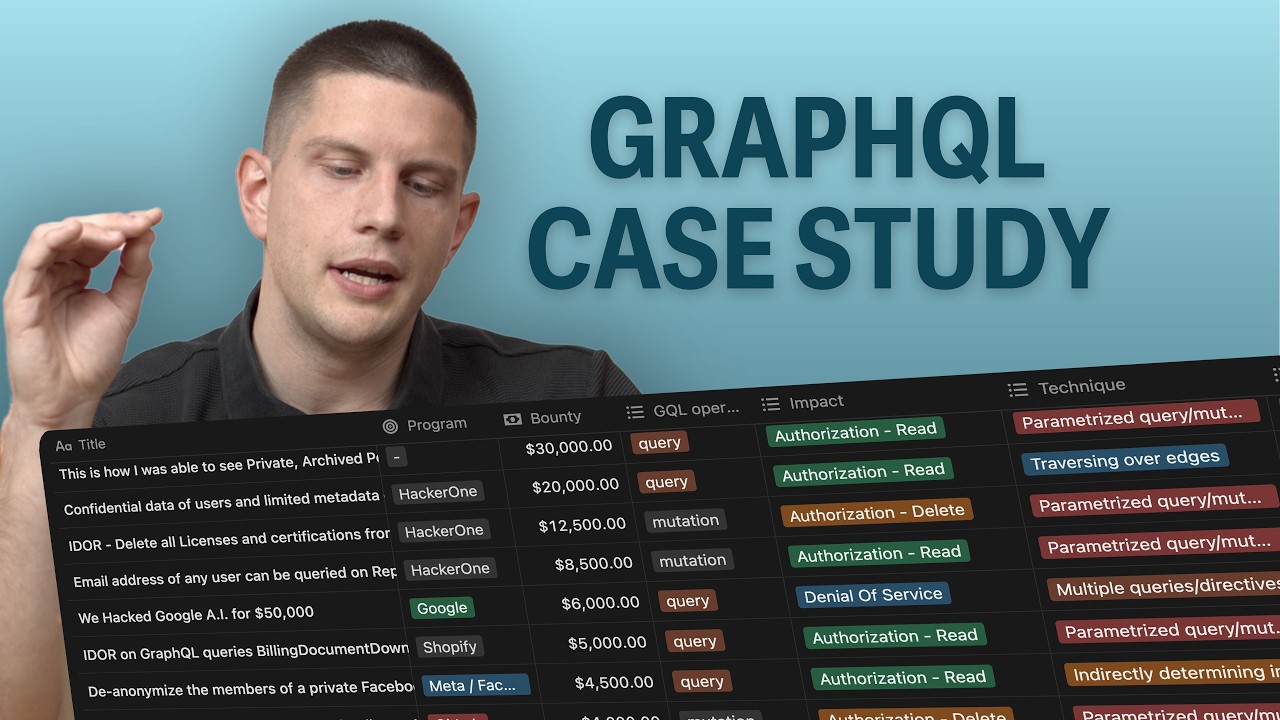

2025年第45周数字取证与事件响应技术资讯盘点

CVE-2025-14288漏洞分析:WordPress画廊插件存在授权缺失风险

Terraform AWS Provider:50亿次下载揭示云基础设施的现状与未来

绕过防火墙,直击供应商:伊比利亚航空攻击事件剖析

运用现代SSPM工具构建弹性SaaS安全架构

WordPress CC Child Pages插件存储型XSS漏洞(CVE-2025-13608)技术分析

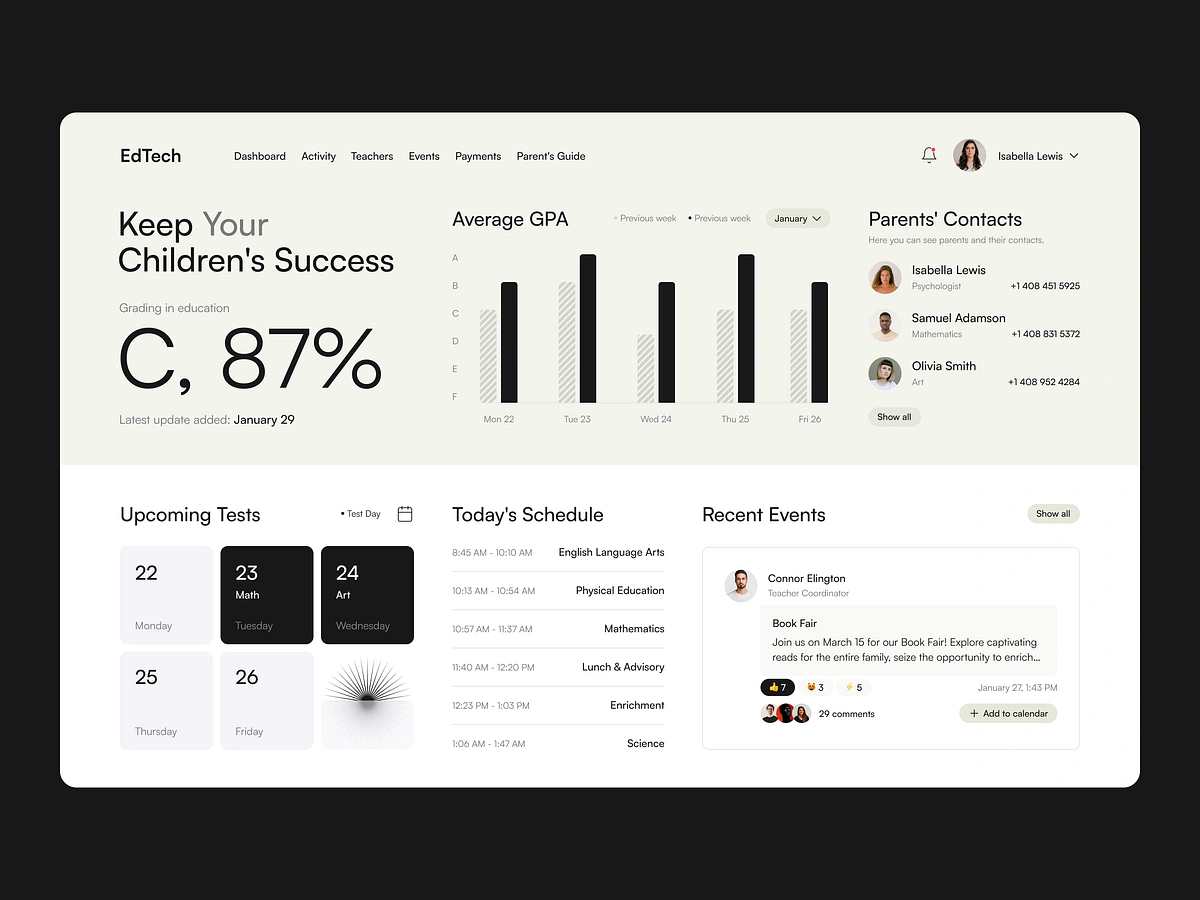

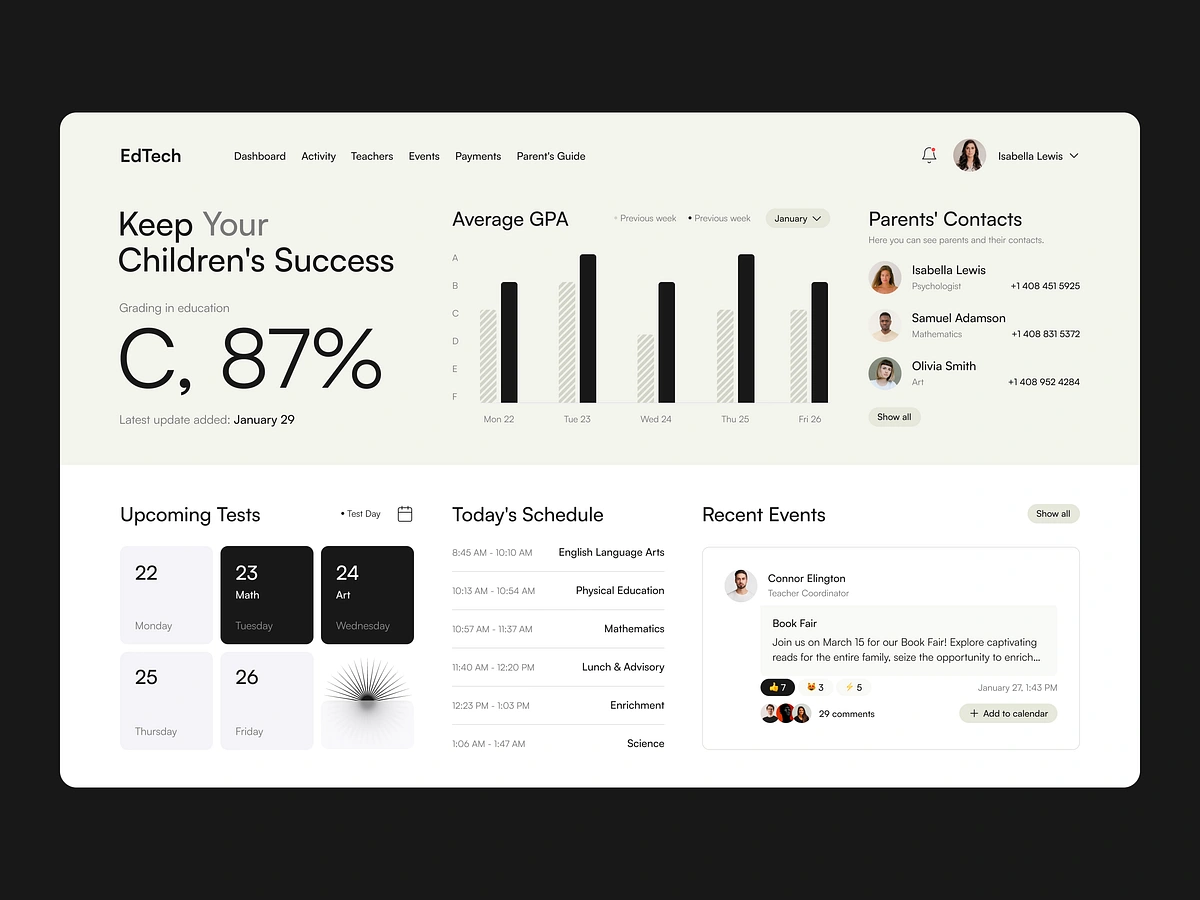

从数据到决策:实时数据看板的用户体验策略

aEnrich eHRD 系统存储型XSS漏洞详解与解决方案

解放ESP32蓝牙:逆向工程与底层控制的突破

潜藏于眼前的威胁:新型AI安全风险与间接提示注入攻击

Safe{Wallet}实现多链无Gas部署:跨链统一地址管理技术解析

WordPress Lightweight Accordion插件中的存储型XSS漏洞剖析

剖析PDF Architect高危漏洞:界面安全警告缺失引发远程代码执行

数字取证与事件响应周报:2025年第44周威胁态势与工具更新深度解析

WASM3 未受控内存分配漏洞分析 (CVE-2024-27529)

CVE-2025-10714:AXIS Optimizer未加引号搜索路径提权漏洞详解

2025年第46周数字取证与事件响应技术动态盘点

黑客如何利用LoRa模块远程控制万物

WordPress MapSVG插件高危文件上传漏洞深度解析

Pleroma 路径遍历漏洞:CVE-2023-5588 技术分析

2025年第三季度十大恶意软件深度解析:威胁格局与技术细节

数字取证自动化:告别“不眠实验室”的技术革新

PHP扩展新利器:PIE安装器功能演示与技术亮点

微软AI云合作伙伴计划推出数字主权专项认证

学习影响力'My Admin'平台SQL注入身份验证绕过漏洞分析

Amazon Linux 2 安全更新:修复Unbound DNS解析器中的域劫持漏洞 (CVE-2025-11411)

RosarioSIS 6.7.2 跨站脚本漏洞技术详情

2016年Wi-Fi技术更迭:802.11ac标准将主导无线市场

携手前沿技术伙伴:赋能您的安全与IT战略

使用AWS物联网参考ID技术保障联网汽车VIN数据安全

Hugging Face Transformers 反序列化漏洞分析:CVE-2025-14924 技术详解

USB PD适配器:让飞利浦剃须刀告别专用充电器

CVE-2025-14529:Campcodes复古篮球鞋网店的SQL注入漏洞深度解析

CVE-2025-57883:GroupSession反射型跨站脚本(XSS)漏洞深度剖析

原型污染漏洞:Happy-DOM安全隔离失效导致任意代码执行

构建开源AI驱动的自动漏洞利用框架:基于17亿参数模型的技术剖析与威胁应对

间谍技术与网络安全:专业人士能学到什么

WordPress插件中的存储型XSS漏洞:CVE-2025-13850技术剖析

Ash Framework 过滤器授权漏洞:不可绕过策略的错误处理与安全修复

Ash身份验证库存在邮件链接自动点击账户确认漏洞分析

苹果iMessage与“阅后即焚”:加密通信中缺失的关键隐私功能

Django ORM Q对象_connector未验证导致的SQL注入漏洞分析

Fickling静态分析绕过漏洞:危险模块阻止列表不完整(CVE-2026-22609)

CVE-2025-14638:itsourcecode在线宠物商店管理系统的SQL注入漏洞深度剖析

NHS供应商完成对Qilin勒索软件攻击的18个月取证调查

会话固定漏洞威胁广播安全:深入解析CVE-2023-53741技术细节与缓解方案

REDAXO CMS 模板管理组件远程代码执行漏洞分析

机密虚拟机中LUKS2磁盘加密漏洞深度剖析

Ruby类污染技术深度解析:如何利用递归合并漏洞实现权限提升与代码执行

Synology DSM CSRF高危漏洞深度解析

Android内核高危漏洞CVE-2025-36928:权限本地提升详解

借助 StackSet 依赖关系精细掌控你的 AWS CloudFormation StackSet 部署

使用Frida绕过SSL Pinning与有效的缓解技术详解

GL-AXT1800路由器OTA升级漏洞:SSL验证缺失导致固件降级攻击

CVE-2025-14748:宁源达TC155设备的访问控制漏洞深度剖析

企业办公网络选择指南:专线、商务光纤与SoGEA深度对比

安全研究者的静谧新年祝愿:一封来自漏洞报告平台的特殊信件

固件后门警报:Growatt ShineLan-X 通信模块存在硬编码凭据高危漏洞

利用堆风水与XFG绕过的CVE-2024-26230漏洞分析

解析Cloudflare错误1005:网站如何通过ASN封锁限制访问

WordPress WP Publications插件存储型XSS漏洞深度剖析

引入全托管Amazon EKS MCP服务器:用自然语言管理Kubernetes集群

深入解析Apache bRPC严重漏洞CVE-2025-59789:递归解析缺陷导致高性能系统崩溃

网络安全、AI与认知负荷:我们真的能做得更多吗?

人工智能信任心理学:用户信任度测量与设计实战指南

RTI Connext Professional高危漏洞:CVE-2025-10450导致个人信息泄露

WordPress插件BSK PDF Manager高危漏洞:SVG文件上传引发的存储型XSS攻击

MSAB与英国执法机构签署860万瑞典克朗合作协议,推进数字取证技术应用

Cloudflare安全验证机制与Open Bug Bounty网站访问流程解析

OSCP与OSWE:网络安全领域的双星认证如何选?

使用Tailwind与JavaScript打造自定义登录页面的秘诀

高危漏洞预警:Growatt ShineLan-X通信模块存在硬编码凭证后门

CTF漏洞利用实战解析:掌握真实世界渗透测试的艺术

数据湖与数据仓库的桥梁:深入解析湖仓一体架构

Codecademy 深度评测:2023年最佳代码学习平台?

CNAPP与CSPM:两大云安全工具深度对比与选择指南

隐秘数据处理与暗影风险:自动化发现如何成为隐私审计成败的关键

深入AI开发前沿:微软AI开发者日技术全解析

使用树莓派5构建你的专属道德黑客工具包

生成式AI量化天气预报不确定性:SEEDS技术详解

MQTT协议主机名验证缺失漏洞(CVE-2025-12790)技术解析

cURL已成功在110种操作系统上运行

TruffleHog 新功能:检测并验证公钥签名的 JWT 令牌活性

WordPress眼镜处方表单插件爆出未授权漏洞,可远程创建虚假产品

解码图像格式:从像素编码到渲染的底层原理

深度剖析CVE-2025-68066:Soledad主题中的PHP远程文件包含漏洞

Node.js 工具zx存在安全漏洞,可能导致node_modules目录被意外删除

React与Node.js高危漏洞紧急修复指南 (CVE-2025-55182)

Dart个人身份号验证库存在输入验证漏洞(CVE-2023-22963)

微软专访:深度剖析Active Directory与Azure AD/Entra ID安全

警惕高危漏洞!NVIDIA Isaac Launchable 权限提升漏洞分析与防护指南

网络安全威胁日报:AI恶意软件、物联网僵尸网络与加密货币洗钱等20余起事件解析

5G技术如何驱动物联网创新:关键用例与应用深度解析

Curl漏洞报告深度解析:数组索引下溢安全问题

欺诈的演变面孔:技术驱动的威胁与新对策

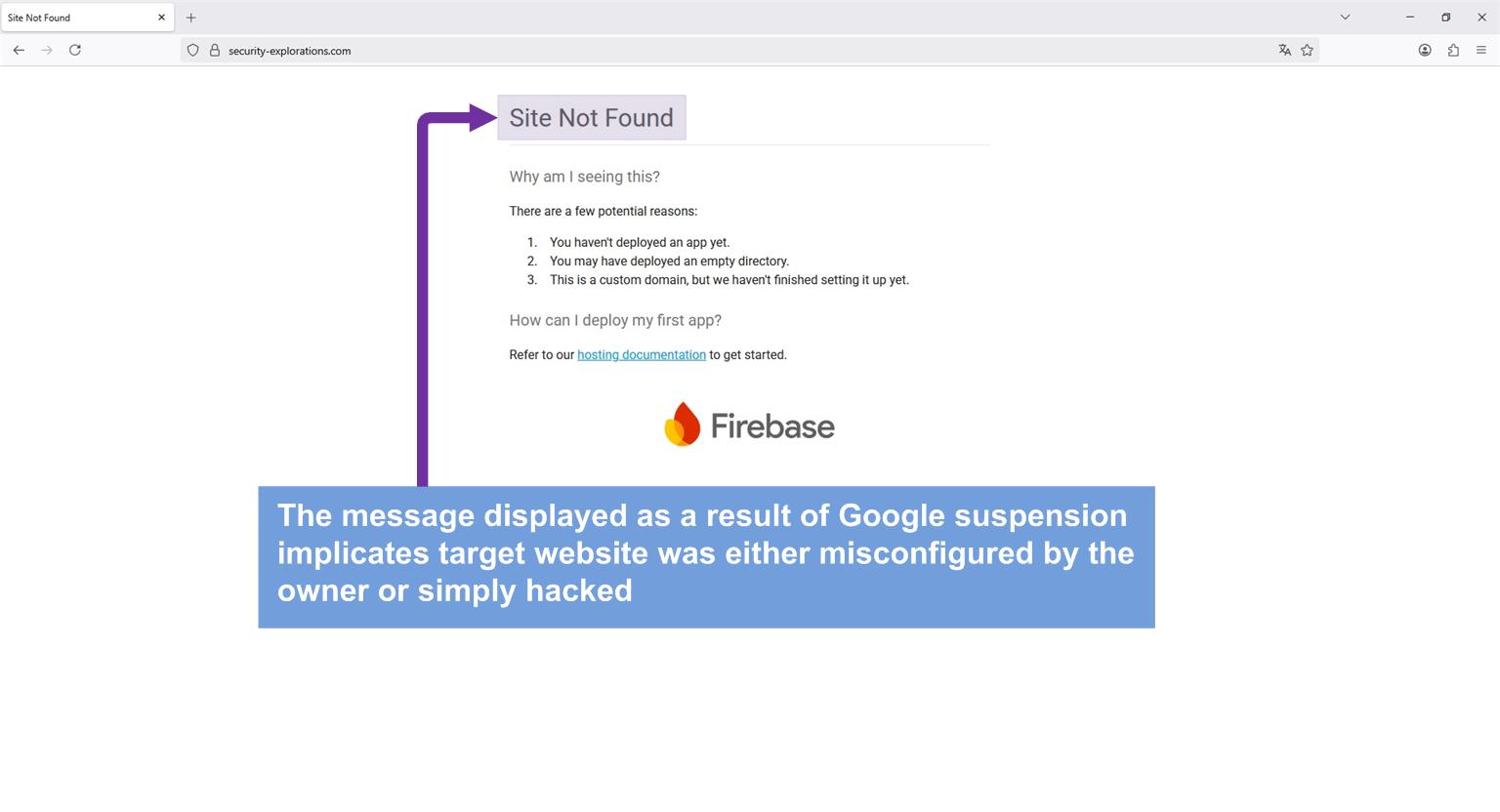

网站技术故障通告与解决方案

AI客服浪潮下的警示:技术不能完全取代人性化服务

2025年11月补丁星期二深度解析:63个CVE中的1个零日漏洞与5个关键漏洞

移动行业警告:拼凑式网络安全法规正在推高成本

3kits模板SQL注入漏洞分析:imgGallery.php中id参数的安全隐患

Radarr服务默认权限漏洞分析:CVE-2025-13130的技术细节与修复方案

WordPress主题存储型XSS漏洞:CVE-2025-68077深度解析

Spring Vault 的演进:全新 VaultClient 技术架构解析

深入剖析Okta Java SDK内存泄漏漏洞CVE-2025-66033

针对不安全SAP系统的新漏洞利用技术解析

ASP.NET Core MVC 1.1.0 安全漏洞:拒绝服务风险与修复指南

微软关键安全补丁MS17-007:解析Microsoft Edge多个高危漏洞

深度解析:VenomRAT远控木马被执法部门“拔牙”始末

剖析OpenID Connect客户端原子耗尽漏洞CVE-2024-31209

Picklescan因存在不完整的禁止输入列表而曝出安全漏洞

Adobe Experience Manager高危DOM型XSS漏洞深度剖析

从钓鱼邮件到数据窃取:威胁攻击者如何窃取ADP凭证与个人数据

深入剖析cURL双释放漏洞:从源码分析到修复

美国CISA警告:Akira勒索软件对关键基础设施构成“迫在眉睫的威胁”

全新npm包:智能修复流式Markdown语法错误

用Python编写一个简单的TCP端口扫描器

英国邮局丑闻揭露技术系统漏洞:有缺陷的计算机如何掩盖司法不公

持续授权测试实战:FGA模型、GitHub Actions与CI/CD集成

6+件你其实永远用不上的家居杂物

PMB SIGB 7.x SQL注入漏洞深度解析

Android内核漏洞CVE-2025-36921:基带固件信息泄露分析

聚焦数据:物联网设备与云端通信技术全景解析

libcurl TFTP实现中的堆缓冲区溢出漏洞详解

Drupal核心存在访问控制安全级别配置不当漏洞

绕过Fickling安全检测:cProfile.run()模块的未拦截风险

React Router 开放重定向漏洞深度剖析:CVE-2025-68470 技术细节与缓解方案

WordPress网站恶意重定向:隐藏在Google Tag Manager代码中的威胁剖析

YOURLS 1.8.2 跨站请求伪造 (CSRF) 漏洞分析与利用

TP-Link Archer AXE75 路由器高危漏洞详解:输入验证不当可致任意文件删除

Adobe ColdFusion 2023.6 远程文件读取漏洞分析与利用

剖析CVE-2024-31209:OIDC客户端中的原子耗尽漏洞

HEX ADVENT 2025:一场面向女性技术爱好者的CTF挑战赛规则详解

WordPress插件授权绕过漏洞深度剖析:CVE-2025-14943技术细节与缓解方案

Google Hacking技术揭秘:利用Dork查询暴露敏感文件"after.sh"

揭秘cURL HTTP/2库中的堆内存越界读取漏洞

CVE-2026-22601 - OpenProject 邮件功能中的命令执行漏洞详解

SonarQube扫描GitHub Action曝出高危命令注入漏洞(CVE-2025-58178)

AWS SDK for .NET 输入验证漏洞分析:CVE-2026-22611

WordPress倒计时插件存储型XSS漏洞解析(CVE-2025-14555)

警惕低效正则表达式漏洞:CVE-2026-22691 影响 py-pdf 库

恶意插件伪装“Modern Recent Posts”:针对WordPress管理员的新型浏览器更新骗局

近期重大网络安全事件:勒索软件、国家黑客攻击与数据泄露深度解析

Ampere UEFI MM驱动中的TrustZone突破漏洞:缓冲区溢出与栈信息泄露

Ash Authentication 令牌撤销逻辑漏洞详解 (CVE-2025-25202)

数字取证与事件响应每周资讯盘点:安全威胁、恶意软件分析与技术工具更新

剖析跨国网络犯罪:Black Axe组织的欺诈手段与应对策略

Apple多平台内存初始化漏洞:CVE-2025-46299技术分析与缓解指南

UTT 进取 520W 设备高危缓冲区溢出漏洞CVE-2026-0841技术分析

漏洞研究、硬件破解与安全社区建设的2025回顾

AWS SDK for .NET 输入验证漏洞详解 (CVE-2026-22611)

揭秘Nextcloud联系人应用中的存储型XSS漏洞:如何通过组织和标题字段发起攻击

揭秘隐藏在WordPress MU-Plugins目录中的隐形后门

Projectworlds在线招生系统1.0 SQL注入漏洞利用代码详解

NASA CryptoLib 越界读取漏洞深度剖析:航天通信安全的潜在威胁

cr-led 网站SQL注入漏洞分析

libcurl中的SMTP CRLF注入与协议失步漏洞详解

WordPress插件漏洞详解:FIFU插件SSRF漏洞分析与防护

Redaxo备份插件路径遍历漏洞解析:CVE-2026-21857致任意文件读取

OpenProject访问控制漏洞剖析:CVE-2026-22605技术细节与缓解方案

UTT 进取 520W 缓冲区溢出漏洞深度剖析 (CVE-2026-0836)

Foxit PDF Reader 漏洞深度剖析:条形码计算功能中的释放后使用隐患

紧急:UTT 进取520W路由器高危缓冲区溢出漏洞CVE-2026-0836技术解析

NASA CryptoLib 高危堆溢出漏洞分析:太空通信安全告急

深入解析CVE-2025-15499:深信服运维管理系统中的操作系统命令注入漏洞

深入解析 CVE-2023-1773 漏洞利用技术

深入Google Dork:查找管理员登录门户的搜索技巧

Hackney库HTTP连接池资源释放漏洞解析

深度剖析Ghost CMS高危授权绕过漏洞CVE-2026-22595

React Router SSR XSS漏洞CVE-2026-21884深度解析

CVE-2025-65090:XWiki FullCalendar 宏中的敏感信息泄露漏洞技术分析

腾讯WeKnora框架曝高危命令注入漏洞CVE-2026-22688技术分析

Fickling 反序列化静态分析漏洞:高危 CVE-2026-22609 深度解析

WordPress Quiz Maker插件SQL注入漏洞分析与利用

NASA CryptoLib 内存泄露漏洞CVE-2026-22024技术分析

Python反序列化工具Fickling高危漏洞CVE-2026-22607技术分析

Pterodactyl面板TOTP身份验证漏洞:2FA令牌在有效期内可被重复利用

2024年第三季度非移动威胁统计与趋势分析

Summar员工门户3.98.0版本存在SQL注入漏洞,涉及多个Web应用

OpenProject认证缺陷漏洞CVE-2026-22603技术分析:密码重置端点缺乏暴力破解防护

单漏洞提权:Pixel 6 Pro Mali GPU内核漏洞分析与利用

CVE-2025-15494:RainyGao文档管理系统中的SQL注入漏洞深度剖析

伪装成微软Teams的恶意广告活动:针对macOS用户的Atomic Stealer攻击

FASTJSON高危反序列化漏洞CVE-2025-70974深度解析

开源自动化工具n8n的噩梦:高危RCE与表达式注入漏洞深度解析

Ghost CMS 高危漏洞深度剖析:授权绕过导致未经授权访问

深入解析CVE-2022-24547:Windows CastSrv.exe特权提升漏洞幕后剖析

NASA加密库高危漏洞CVE-2026-21897:数组越界写入威胁航天通信安全

GitHub Actions 安全预警:j178/prek-action 组合操作存在任意代码注入漏洞

Ghost CMS 5.59.1 任意文件读取漏洞分析与利用

WordPress网站恶意广告活动:隐藏在functions.php中的技术剖析

趋势科技Apex Central安全平台曝出高危漏洞,攻击者无需认证即可远程执行代码

利用 CVE-2024-0044 漏洞进行 Chrome 安卓取证分析

Ash身份验证库存在电子邮件链接自动点击账户确认漏洞

2025年第三季度 Android 威胁态势:移动恶意软件激增与新型攻击技术

2025年第46周数字取证与事件响应技术综述

Kubernetes Windows节点容器日志权限安全漏洞剖析

Craft CMS Twig模板注入漏洞可能导致远程代码执行

OWASP CRS严重漏洞:攻击者可绕过字符集验证发动XSS攻击

Ruby URI组件漏洞:CVE-2025-27221与CVE-2025-61594深度解析

OpenProject身份验证漏洞CVE-2026-22603:无限制密码更改带来的暴力破解风险

每分钟新增恶意软件数量一年内激增四倍:网络安全的严峻挑战

OneNote嵌入式URL滥用:新型恶意软件分发技术剖析

GitHub CodeQL Action 漏洞:调试工件泄露密钥的深度解析

OZI-Project/ozi-publish 代码注入漏洞 (CVE-2025-47271) 深度解析

2025年十大Web黑客技术征集提名:探索前沿攻击与防御艺术

CVE-2026-22689深度解析:Mailpit WebSocket 起源验证缺失漏洞

Apache Struts XML验证漏洞深度解析:CVE-2025-68493技术威胁情报

WordPress插件存储型XSS漏洞剖析:CVE-2025-12379技术细节与缓解措施

2026-01-11威胁情报:深度解析最新恶意软件IOC与攻击缓解策略

高危漏洞剖析:NASA CryptoLib 内存分配无限制导致拒绝服务

高危漏洞预警:CVE-2026-22704 HAX CMS存储型XSS漏洞分析与修复指南

高危漏洞预警:Fickling Python反序列化工具输入过滤缺陷可导致远程代码执行

NASA加密库高危漏洞解析:CVE-2026-21897越界写入威胁航天通信安全

CVE-2026-0843深度剖析:jiujiujia jjjfood SQL注入漏洞技术细节与缓解方案

OpenColorIO 库越界读取漏洞分析与修复指南

剖析CVE-2025-15502:深信服运维管理系统的远程OS命令注入漏洞

RustCrypto签名库时序侧信道漏洞(CVE-2026-22705)技术分析

欧洲刑警逮捕34名黑斧组织成员,揭露590万欧元网络欺诈与犯罪

OpenProject信息泄露漏洞分析:低权限用户可枚举获取所有用户全名

WordPress 倒计时插件爆出存储型 XSS 漏洞 CVE-2025-14555

RustCrypto椭圆曲线库中的SM2输入验证漏洞解析

腾讯WeKnora框架高危SQL注入漏洞(CVE-2026-22687)深度解析

RustCrypto椭圆曲线库中的熵不足漏洞:CVE-2026-22698深度解析

October CMS 后端配置表单跨站脚本(XSS)漏洞详解

OpenProject 高危命令注入漏洞 (CVE-2026-22601) 深度解析

高危漏洞CVE-2025-15500深度解析:深信服运维管理系统的OS命令注入

YARA-X 1.11.0版本发布:哈希函数警告新特性详解

UTT 进取 520W 路由器高危缓冲区溢出漏洞 CVE-2026-0837 技术详解

MCP服务器命令注入与React2Shell漏洞利用活动:GreyNoise实验室2026年首周威胁报告

深入解析 CVE-2025-15499 深信服运维管理系统的操作系统命令注入漏洞

2025年网络安全威胁趋势深度剖析

CVE-2026-0852:Online Music Site SQL注入漏洞深度剖析

2026年1月威胁情报动态:聚焦MongoBleed与React2Shell关键漏洞

React Router框架模式中高危XSS漏洞分析与应对指南

ComfyUI-Manager 曝高危CRLF注入漏洞,可远程篡改配置

高危漏洞预警:XWiki FullCalendar宏插件SQL注入漏洞深度解析

Python filelock TOCTOU竞争条件漏洞深度解析与缓解指南

解析Salesforce Uni2TS代码注入漏洞:CVE-2026-22584技术细节与缓解措施

CVE-2026-0822深度解析:quickjs-ng堆缓冲区溢出漏洞的技术细节与缓解方案

py-pdf库正则表达式低效漏洞剖析:CVE-2026-22691深度解读

深度解析:分发Winzipper后门的特洛伊化WinRAR安装程序

Sha1-Hulud卷土重来:剖析新型npm GitHub蠕虫的供应链攻击技术

Apache NimBLE蓝牙认证绕过漏洞深度剖析

CVE-2026-0821:深入解析quickjs-ng中的堆缓冲区溢出漏洞

Ghost CMS高危SQL注入漏洞CVE-2026-22596技术分析与修复指南

Luxul XWR-600路由器中的跨站脚本漏洞(CVE-2025-15505)深度剖析

WordPress弹窗插件中的XSS漏洞:CVE-2025-14506技术分析与缓解措施

伊朗APT组织“泥水”利用新型Rust后门RustyWater攻击中东关键部门

Apache NimBLE 蓝牙加密漏洞:CVE-2025-52435 技术分析与缓解方案

WordPress插件曝出授权缺失漏洞:CVE-2025-14948技术分析与修复指南

CVE-2026-0840:UTT 进取520W设备中的缓冲区溢出漏洞深度解析

Fickling反序列化漏洞剖析:CVE-2026-22606的技术细节与缓解方案

深入解析CVE-2025-15503:深信服运维管理系统任意文件上传漏洞

警惕:CVE-2025-15501 操作系统命令注入漏洞威胁深信服运维管理系统

Fickling反序列化漏洞深度剖析:CVE-2026-22612与CWE-502技术详解

LevelBlue SpiderLabs 十二月威胁情报:供应链攻击、信息窃取器与检测能力更新

威胁情报报告:2026-01-10 恶意软件IOCs深度解析

解析NASA CryptoLib越界读取高危漏洞CVE-2026-21898

剖析NASA CryptoLib高危漏洞CVE-2026-21899:航天通信中的边界读取风险

解析Cosign数据验证漏洞CVE-2026-22703:供应链签名的隐形威胁

解析苹果macOS App Sandbox容器权限漏洞CVE-2025-46297

NASA CryptoLib 内存泄露漏洞 CVE-2026-22025:太空通信安全面临风险

虚拟环境创建工具 virtualenv 中的 TOCTOU 竞争条件漏洞深度解析

DevToys 开发者工具路径遍历漏洞 (CVE-2026-22685) 技术剖析与缓解方案

微软紧急修补WSUS高危远程代码执行漏洞CVE-2025-59287

BreachForums遭黑客攻击,暗网论坛完整用户数据库泄露

CVE-2026-0850:code-projects 实习生会员管理系统的SQL注入漏洞剖析

CVE-2025-15503深度解析:深信服运维管理系统任意文件上传漏洞的技术细节与缓解方案

cURL库HTTP头部CRLF注入漏洞:请求走私与SSRF攻击的技术分析

内核攻防实战:绕过EDR回调与拦截器驱动对抗

React Router文件会话存储路径遍历漏洞深度分析

2025年第一季度桌面与物联网威胁全景:勒索软件新策略与跨平台攻击分析

QuickJS-NG堆缓冲区溢出漏洞深度分析:从代码到修复

数字取证与事件响应周报:剖析高级威胁与安全技术趋势

揭秘“More_eggs”恶意软件:通过伪装简历定向攻击招聘人员

深入解析WordPress倒计时插件存储型XSS漏洞(CVE-2025-14555)

curl文件协议路径遍历漏洞深度解析:攻击者可未经授权访问任意文件

Angular 爆出跨站脚本漏洞:SVG Script属性未经净化可致XSS攻击

深入剖析Grassroot DICOM JPEG解码越界读取漏洞

NASA CryptoLib内存泄露漏洞CVE-2026-22024技术分析与缓解方案

Trend Micro Apex Central 严重漏洞允许远程代码执行攻击

揭秘AI防火墙Overwatch:如何防御工具伪装攻击与保护开发环境安全

WordPress插件Chained Quiz 1.3.5未授权IDOR漏洞分析与利用

Craft CMS 存在通过Twig SSTI的认证远程代码执行漏洞

深入剖析 Kenwood DNR1007XR 攻击面——第一部分

WordPress Phlox主题插件存储型跨站脚本漏洞CVE-2025-12379深度剖析

Zoho ManageEngine Desktop Central 信息泄露漏洞CVE-2022-23779技术分析与验证

October CMS 存储型XSS漏洞解析:编辑器与品牌样式配置的风险

黑客正利用SSRF漏洞大规模攻击AI部署平台,超9万次攻击会话被记录

利用List-Unsubscribe头实现SSRF与XSS攻击

Pterodactyl SFTP 会话管理漏洞 CVE-2025-68954 深度解析

SteamCMD GitHub Action高危漏洞:认证令牌泄露于日志文件

AWS Auto Scaling 服务特定端点CloudTrail日志错误报告为"AWS内部"问题解析

HEX ADVENT 2025 网络安全夺旗赛:破解挑战,征服威胁 🐛

CVE-2025-15505:Luxul XWR-600无线设备中的跨站脚本漏洞分析

利用Google Dork定位OLT设备Web管理登录界面

HPE OneView高危RCE漏洞CVE-2025-37164被列入CISA KEV目录

WordPress插件存储型XSS漏洞深度剖析:CVE-2025-12379技术细节与缓解方案

腾讯WeKnora框架SQL注入高危漏洞深度分析

WordPress插件存储型XSS漏洞深度解析:CVE-2025-14506技术细节与缓解措施

新型恶意软件加载器通过钓鱼邮件传播Agent Tesla远控木马

高危XSS漏洞CVE-2026-22029:React Router开放重定向导致客户端脚本执行详解

CISA紧急警报:HPE OneView高危漏洞正被积极利用,需立即修补

解析Ash框架授权绕过漏洞CVE-2025-48044:当Bypass策略条件为真时

2026-01-10 威胁情报深度解析:恶意软件IOC与防御策略

libcurl HTTP/2 多路复用状态隔离失效漏洞深度剖析

HAX CMS 存储型XSS漏洞详解:从CVE-2026-22704看账户接管风险

Kubernetes 命名空间删除竞争条件漏洞深度剖析:网络策略绕过与修复方案

CVE-2025-47170漏洞利用:VBA宏绕过Windows Defender的PoC详解

解析 macOS 沙盒逃逸漏洞 CVE-2025-46297:权限绕过与防护策略

MOBOTIX IP摄像头未授权访问漏洞技术分析

FVGFL 跨站脚本漏洞(XSS)技术分析

Lumma信息窃取病毒与后续恶意软件感染流量深度分析

XWiki日历宏漏洞可致敏感数据泄露

深入剖析CVE-2014-0160心脏滴血漏洞及其漏洞复现

WordPress插件Templately高危漏洞分析:未授权任意文件写入

Apache Mynewt NimBLE蓝牙堆栈中的越界读取漏洞(CVE-2025-53470)深度分析

October CMS 品牌样式存储型XSS漏洞详解

Kubernetes安全漏洞CVE-2024-3177:绕过可挂载密钥策略的技术分析与修复

绕过Cloudflare安全验证的网页访问问题

深入剖析PubNub加密漏洞:AES-256-CBC熵不足风险与修复方案

高危物联网控制器漏洞剖析:RUCKUS vRIoT硬编码凭证导致远程代码执行

Picklescan 反序列化漏洞:利用 `io.FileIO` 实现任意文件读取

Pluck CMS 4.7.7-dev2 PHP代码执行漏洞利用详情

WooCommerce Square插件高危漏洞分析:CVE-2025-13457授权绕过威胁

利用Google Dork发现在线设备实时流

深入解析cmkoo新闻系统SQL注入漏洞

高危漏洞预警:深信服运维管理系统存在远程命令注入风险

React Router 严重路径遍历漏洞深度剖析

2024年移动威胁全景透视:恶意软件演进与攻击趋势深度分析

戴尔PowerProtect Data Domain操作系统命令注入漏洞深度解析

供应链安全加固指南:应对恶意软件攻击的技术与实践

警惕存储型XSS:October CMS品牌样式注入漏洞深度解析

GitHub Action 分支名漏洞:命令注入风险解析

OpenMetadata服务端模板注入漏洞导致远程代码执行

Arkanix信息窃取程序:劫掠浏览器数据、WiFi凭证与加密钱包

October CMS 跨站脚本漏洞深度解析:CVE-2025-61676技术详情与修复方案

网络钓鱼邮件通过Excel附件传播DarkGate恶意软件

剖析OpenID Connect客户端的原子耗尽漏洞:CVE-2024-31209技术详解

ExecuTorch模型加载整数溢出漏洞深度剖析

Hex包管理器签名验证漏洞CVE-2019-1000013深度解析

超越持续模糊测试:剖析存活多年的关键漏洞

STAR Labs八周年庆:网络安全研究的传承与创新之路

揭秘隐蔽的 WordPress 后门:恶意插件如何创建管理员账户

Google Hacking入门:利用特定搜索词发现暴露的登录门户

Casdoor 2.95.0 CSRF漏洞利用详情与PoC分析

高危漏洞 CVE-2025-14269:Headlamp 中启用 Helm 时的凭证缓存问题

MikroTik RouterOS v7.0以下版本UserManager反射型XSS漏洞分析

Summar员工门户3.98.0认证SQL注入漏洞深度分析

Apache NimBLE 蓝牙协议栈空指针解引用漏洞分析

谷歌黑客:利用特定搜索语法发现敏感的人力资源文件

CVE-2023-39137:Archive 库中的 ZIP 文件名欺骗漏洞解析

promchimexport SQL注入漏洞技术分析

中国背景黑客利用VMware ESXi零日漏洞实现虚拟机逃逸

解读被“遗忘”的Apache安全漏洞:从SSRF到远程代码执行

curl Alt-Svc 特性绕过认证凭证保护机制详解

SharePoint双重漏洞链:从认证绕过到预授权RCE (CVE-2023-29357 & CVE-2023-24955)

Kubernetes kube-controller-manager 半盲SSRF漏洞剖析与修复指南

phpMyAdmin 5.0.0 SQL注入漏洞分析与利用

高危漏洞预警:Undertow HTTP服务器安全缺陷可导致会话劫持

Spree API 身份验证绕过漏洞详解:通过订单修改导致的IDOR攻击

OpenRepeater 2.1 操作系统命令注入漏洞详解

深入剖析cURL中的HTTP/2与HTTP/3响应头注入漏洞

剖析CVE-2026-22605:OpenProject项目级访问控制漏洞详解

Fickling反序列化安全漏洞分析:CVE-2026-22609技术详解

Apache NimBLE蓝牙加密漏洞:暂停加密后连接未恢复加密状态的技术分析

Undertow HTTP服务器核心存在Host头部验证漏洞,威胁缓存与用户会话安全

CVE-2026-0839:UTT 进取 520W AP 安全模块缓冲区溢出漏洞深度解析

GitHub Actions令牌泄露与供应链攻击风险详解

AWS AI Ops服务非生产API端点绕过CloudTrail日志记录,导致静默权限枚举漏洞

MonstaFTP 未授权文件上传漏洞 (CVE-2025-34299) 技术分析与利用脚本

欧盟刑警组织警告:社会工程攻击的演变与防御之道

CVE-2025-61594漏洞解析:URI凭据泄漏绕过及其影响

React Router高危XSS漏洞详解:CVE-2025-59057技术分析与修复指南

首次漏洞!libsodium被曝低阶函数验证缺陷,技术细节深度解析

戴尔PowerProtect Data Domain系统信息泄露漏洞深度剖析

October CMS后端XSS漏洞CVE-2025-61674深度剖析:攻击向量与缓解措施

LZ1压缩库漏洞利用:从缓冲区溢出到ROP攻击实现代码执行

谷歌黑客搜索技术:利用 configure.sh 目录索引发现敏感信息

EasyApp Limited多漏洞分析:PHP反序列化与静态令牌绕过

Sitecore XP 后认证文件上传漏洞技术分析

2025年第45周数字取证与事件响应技术动态综述

深圳爱特米M300 Wi-Fi中继器未授权远程代码执行漏洞分析

网络安全与数字取证周报:React2Shell漏洞、恶意软件分析与事件响应技术

揭秘谷歌黑客:利用特定搜索指令发现敏感IIS服务器信息

深入探究AI代理的潜在安全风险:自动化编码与计算机使用的漏洞分析

深入剖析KongTuke ClickFix恶意活动:流量分析、感染链与持久化技术

VIP Recovery恶意软件感染链:邮件附件与流量分析详解

2026年第01周数字取证与事件响应技术周报精选

2025年第52周数字取证与事件响应技术动态汇总

Foxit PDF编辑器安装路径提权漏洞深度剖析

剖析SmartApeSG钓鱼页面:ClickFix技术如何投递Remcos远控木马

Step-CA ACME与SCEP证书签发存在认证绕过高危漏洞分析

深入墨水龙:揭露隐蔽攻击行动的中继网络与内部运作

Windows ARM64 中断机制深度解析:从GICv3到虚拟化

解密GoBruteforcer:AI如何助长僵尸网络利用弱密码攻击加密资产

警惕AI代理数据污染:MCP服务器中的JSON注入与安全风险

SmarterMail预身份验证RCE漏洞深度剖析(CVE-2025-52691)

利用 Google Dork 查找敏感信息文件:`access_token.json`

谷歌黑客搜索:利用索引页面发现敏感文件

揭秘谷歌黑客技术:利用setup.sh目录索引挖掘敏感信息

DITRP INDIA网站SQL注入漏洞技术分析

谷歌黑客搜索技巧:利用“intitle:"index of" "deploy.sh"”发掘敏感部署脚本

利用Microsoft PowerPoint 2019中的释放后重用漏洞实现远程代码执行

3kits模板imgGallery.php文件id参数SQL注入漏洞分析

深入解析Google Dork:利用inurl语法挖掘网站安全漏洞

Sudo chroot本地提权漏洞(CVE-2025-32463)技术分析与利用

挖掘敏感信息:通过Google Dork搜索Windows注册表文件

利用谷歌高级搜索发现敏感信息JSON美化工具中的安全风险

揭秘Google搜索技巧:利用特定关键词查找敏感文件

探索谷歌黑客:精准搜索Apache 2.2.3服务器目录索引

Pitamaas系统SQL注入漏洞技术分析

贝尔金路由器硬编码凭证漏洞利用技术详解

3kits模板系统imgGallery.php参数存在SQL注入漏洞分析

深度剖析Red Spider Web CMS SQL注入漏洞与WAF绕过技术

Tenda AC20 16.03.08.12 命令注入漏洞利用详解

Microsoft Excel LTSC 2024远程代码执行漏洞深度剖析

利用路径遍历漏洞绕过JetBrains TeamCity身份验证

深度剖析Kenwood DNR1007XR攻击面:USB、蓝牙与车机安全研究

Cisco ISE 3.0 Java反序列化远程代码执行漏洞深度剖析

Discourse 3.2.x 匿名缓存投毒漏洞深度解析

恶意XDG桌面文件漏洞利用分析

Pandora ITSM 认证命令注入漏洞分析与利用

WordPress Ultimate Member插件2.6.6版本权限提升漏洞详解与利用

Baby POP3 Server 1.04 拒绝服务漏洞技术分析

Flowise 3.0.4 远程代码执行漏洞深度分析

Vvveb CMS 1.0.5远程代码执行漏洞深度剖析

Mbed TLS 3.6.4 释放后重用漏洞利用代码详解

渗透测试全方位指南:工具、流程与重要性解析

Ash框架授权漏洞CVE-2025-48042:特定场景下未授权仍可能触发钩子函数

星之实验室新加坡七周年庆典:技术研究、安全赛事与办公空间焕新

Fickling安全绕过漏洞:利用cProfile.run()绕过安全检测

React Router高危漏洞CVE-2026-22029详解:开放重定向引发的XSS攻击

高危漏洞预警:UTT进取520W路由器缓冲区溢出漏洞CVE-2026-0841技术分析

关于漏洞披露规则的探讨:云服务安全与CVE分配争议

CVE-2026-22608 漏洞:利用ctypes与pydoc绕过Fickling检测

Fickling 静态分析绕过漏洞:危险模块黑名单不完整导致的安全风险

Fickling静态分析工具因"builtins"检测盲区存在检测绕过漏洞 (CVE-2026-22612)

CVE-2026-0837:UTT进取520W防火墙表单缓冲区溢出漏洞技术分析

Apache Mynewt NimBLE蓝牙SMP安全请求处理漏洞解析与修复指南

JJJshop_food系统SQL注入漏洞深度解析

CVE-2026-0840:UTT进取520W缓冲区溢出漏洞深度解析

Apache Mynewt NimBLE HCI H4 驱动越界写入漏洞剖析

警惕Luxul XWR-600漏洞:跨站脚本攻击可远程利用

QuickJS JavaScript引擎堆缓冲区溢出漏洞深度解析

UTT 进取 520W 路由器因缓冲区溢出漏洞面临远程攻击风险

OpenColorIO 缓冲区溢出漏洞深度解析:CVE-2025-15506的技术细节与修复方案

Kubernetes Azure文件CSI驱动程序漏洞:服务账户令牌泄露风险深度解析

警惕!Nginx Ingress高危漏洞CVE-2023-5044:通过注解实现代码注入

Kubernetes Ingress-Nginx 高严重性漏洞 CVE-2024-7646:注解验证绕过分析

深入解析LinkPro:eBPF高级隐蔽后门与Rootkit技术

Windows内核驱动漏洞利用挑战赛详解:竞争条件与UAF实战

Sploitus网络安全平台访问验证机制解析

Visual Studio Code 受限模式下的XSS到RCE逃逸漏洞剖析

深入解析Cloudflare安全验证机制与技术架构

理解Cloudflare安全验证:网络连接安全检查机制解析

深入剖析CVE-2024-43983:利用libcue库远程代码执行漏洞

NodeBB账户接管漏洞深度剖析(CVE-2022-46164)

CVE-2024-30085:Windows云文件过滤器驱动堆溢出漏洞分析与利用全解析

硬核拆解:OBO 2025大会徽章与挂绳上的硬件CTF挑战

五秒消失的漏洞:WARN_ON如何拖慢十分钟的GPU提权攻击

攻克时间悖论引擎:Linux内核漏洞利用深度解析

使用Kusto查询语言狩猎Emotet恶意软件活动

NASA密码库堆缓冲区溢出漏洞(CVE-2026-22027)技术详解

RosarioSIS 6.7.2 跨站脚本(XSS)漏洞技术分析

Nextcloud安全漏洞:用户可越权修改他人文件的标签

cURL MQTT客户端剩余长度漏洞分析:服务器可控的长时间等待

libcurl MQTT协议违规与整数溢出漏洞解析

curl文件协议路径遍历漏洞技术分析:利用file://访问任意文件

AWS Ruby SDK S3加密客户端存在密钥承诺安全漏洞

cURL Alt-Svc解析逻辑缺陷:持久性UDP放大与缓存投毒攻击剖析

从SVG上传漏洞看存储型XSS攻击:一次chat.line.biz的真实案例解析

AWS AI Ops服务非生产端点绕过CloudTrail日志记录导致静默权限枚举漏洞分析

libcurl MQTT协议违规与整数溢出漏洞技术分析

CVE-2025-15224:libcurl libssh后端身份验证绕过漏洞解析

curl MQTT 客户端漏洞:缺失剩余长度上限可致服务器诱导的长时间等待

cURL库mprintf.c中栈缓冲区溢出漏洞深度分析

Erlang-JOSE库因PBES2计数过大存在拒绝服务漏洞详解

phpIPAM 1.5.1 SQL注入漏洞技术详解

phpMyFAQ 3.1.7 反射型跨站脚本(XSS)漏洞利用详情

libssh 全局已知主机覆盖漏洞 (CVE-2025-15079) 详解

MobileDetect 2.8.31版本中的跨站脚本(XSS)漏洞分析

phpIPAM 1.4 SQL注入漏洞分析与利用

phpMyFAQ 2.9.8 跨站请求伪造漏洞详情与利用方法

探索零点击漏洞利用:iOS iMessage无需用户交互的越界写入漏洞分析

Django 5.1.13 SQL注入漏洞分析与利用脚本详解

CVE-2025-59342 路径遍历漏洞利用代码详解

AWS Auto Scaling CloudTrail日志缺陷:特定端点泄露“AWS内部”信息

IBM端点远程代码执行漏洞深度剖析

Nextcloud Deck应用利用RTLO字符伪造文件扩展名漏洞技术剖析

客户端锁定E2E加密文件时的信息泄露漏洞剖析

CVE-2025-15224深度解析:libcurl libssh后端认证绕过漏洞

深入解析cURL库中格式化函数后向兼容路径的栈缓冲区溢出漏洞

Bullfrog DNS over TCP漏洞可绕过域名过滤机制

RabbitMQ HTTP API权限验证漏洞详解:CVE-2024-51988

Harden-Runner存在绕过'disable-sudo'策略的安全漏洞(CVE-2025-32955)

ExecuTorch整数溢出漏洞剖析:CVE-2025-30404详解

警惕“无算法”漏洞:JWT签名验证可被完全绕过

Reviewdog多个GitHub Actions遭供应链攻击:CVE-2025-30154漏洞剖析

Ejabberd因畸形Stanza引发的拒绝服务漏洞剖析

GitHub Actions lychee 链接检查工具存在任意代码注入漏洞分析

PyPI发布GitHub Action存在表达式注入漏洞,可能导致命令执行

Phoenix 框架 Origin 检查通配符处理不当安全漏洞剖析

Ash Authentication Phoenix 会话过期缺陷安全通告

深入解析Ruby-saml身份验证绕过漏洞:Libxml2规范化错误引发的签名验证失效

Spree Commerce 搜索 API 漏洞导致远程代码执行(RCE)技术分析

绕过CVE-2025-27221的URI凭证泄露漏洞分析

Serverpod客户端证书验证漏洞致中间人攻击风险

Archive库路径遍历漏洞CVE-2023-39139深度剖析

HTTP重定向可绕过压缩炸弹防护(urllib3流式API漏洞深度解析)

Serverpod安全升级:从漏洞CVE-2024-29886看密码哈希算法的演进与迁移实践

Logging Redactor 安全漏洞剖析:类型转换缺陷与修复方案

Ghost CMS高危认证绕过漏洞分析:CVE-2026-22594的技术细节与缓解措施

pypdf PDF解析漏洞:缺少/Root对象与大/Size值导致潜在长时运行风险

解析Records-Mover的SQL注入漏洞CVE-2023-7333

Authlib库存在一键账户接管漏洞:CVE-2025-68158深度解析

Fickling安全工具因“内置模块”盲区导致检测绕过漏洞分析

隐秘PHP恶意软件利用ZIP存档劫持WordPress访问者流量

CVE-2026-0821:深入解析quickjs-ng堆缓冲区溢出漏洞

解析Apache SIS安全漏洞:XML外部实体注入的技术内幕与修复方案

Keycloak Admin REST API权限检查漏洞详解

jose4j JSON Web加密库存在压缩拒绝服务漏洞详解

Bio-Formats Java反序列化漏洞:通过.bfmemo文件实现攻击

XWiki Full Calendar宏曝SQL注入漏洞,攻击者可窃取数据库信息

Craft CMS GraphQL接口SSRF漏洞技术分析与修复方案

Keycloak授权头解析漏洞:认证顺序不当可致安全绕过

JasperReports 曝 Java 反序列化高危漏洞,可导致远程代码执行

Craft CMS高危漏洞:通过恶意行为组件实现认证后的远程代码执行

Kirby CMS权限验证漏洞深度解析:CVE-2026-21896技术剖析

AWS Kiro IDE高危漏洞剖析:工作区文件夹名引发的命令注入攻击

量子就绪:混合密钥交换机制详解

微软紧急修复Windows Server Update Services高危远程代码执行漏洞CVE-2025-59287

2025冬季挑战赛:构建可自输出的回文ELF二进制文件

恶意广告激增:勒索软件攻击的前兆

揭秘Arcane信息窃取木马:通过YouTube与Discord传播的新型数据收割机

WordPress Elementor插件安全加固:修复文件上传漏洞与CVE-2024-5153

深入剖析Heartbleed漏洞:一份完整的安全协议课程作业

XWiki CVE-2025-24893 未授权远程代码执行漏洞利用详解

2025年第二季度移动网络威胁报告:银行木马与新型恶意软件持续活跃

2025年第三季度桌面与物联网恶意软件威胁态势全景分析

警惕!CVE-2025-55182 React2Shell漏洞正被广泛用于攻击

RUCKUS vRIoT控制器高危漏洞:SSH端口转发导致容器逃逸与完全系统沦陷

AppSuite、OneStart与ManualFinder:恶意软件生态中的技术关联与基础设施共享

2025假日欺诈:利用季节性购物的礼品卡骗局详解

浏览器劫持技术剖析:三种手法与防御认知

NASA加密库堆缓冲区溢出漏洞深度分析:CVE-2026-22697技术解析

深析CVE-2025-15502:深信服运维管理系统的远程OS命令注入漏洞

高危漏洞预警:Fickling反序列化静态分析工具的误判风险 (CVE-2026-22606)

深度剖析:React Router 跨站请求伪造漏洞 CVE-2026-22030

HAX CMS 存储型XSS高危漏洞解析与缓解措施

攻击者向WordPress主题注入代码以劫持访问者流量

朝鲜黑客借虚假招聘发起ClickFix攻击,利用CURL命令部署恶意软件

新型安卓恶意软件平台瞄准银行账户,详解其技术手段与威胁

Mailpit WebSocket 验证缺失漏洞深度解析 (CVE-2026-22689)

伪装的WordPress插件创建未授权管理员用户的技术分析

Python filelock 库 TOCTOU 竞态条件漏洞深度分析

剖析“Slot Gacor”:网络赌博SEO垃圾邮件的多层技术伪装

谷歌眼中的垃圾与您看到的网站:揭秘SEO伪装恶意攻击

Apache Mynewt NimBLE 蓝牙认证绕过漏洞深度解析

CVE-2026-0822:QuickJS-NG 中的堆缓冲区溢出漏洞深度解析

ComfyUI-Manager 曝出CRLF注入高危漏洞,可远程篡改配置文件

OpenProject 信息泄露漏洞 (CVE-2026-22604) 技术分析与修复指南

深入解析CVE-2025-62487:Palantir Gotham应用授权绕过漏洞

CVE-2026-22690漏洞分析:py-pdf库中的资源耗尽漏洞详解

腾讯WeKnora框架曝高危命令注入漏洞(CVE-2026-22688),CVSS评分10.0

Python 反序列化高危漏洞 CVE-2026-22612:Fickling工具检测绕过风险详解

CVE-2026-22702:pypa virtualenv 中 TOCTOU 竞态条件漏洞详解

桑德运维管理系统惊现高危命令注入漏洞,远程攻击无需认证

Ghost CMS 服务器端请求伪造(SSRF)漏洞深度解析

洞悉2025年网络安全威胁趋势:社会工程、漏洞利用与新兴攻击手法

警惕WordPress插件CSRF漏洞:CVE-2025-14976技术分析与防御指南

2025年12月LevelBlue SpiderLabs威胁情报动态:供应链攻击与恶意软件追踪

2026年1月LevelBlue SpiderLabs威胁情报速递:高危漏洞与活跃攻击追踪

NASA CryptoLib 越界读取漏洞深度分析:CVE-2026-21900技术解读

React Router 高危XSS漏洞 CVE-2026-21884 技术分析与缓解指南

高危漏洞预警:NASA CryptoLib库的堆越界读取漏洞分析

Dell PowerProtect Data Domain 堆缓冲区溢出漏洞 (CVE-2025-46643) 技术分析

CVE-2025-46298:苹果多系统内存处理漏洞可致进程崩溃

NASA CryptoLib 内存泄漏漏洞:CVE-2026-22025 技术剖析

WordPress插件Blog2Social授权绕过漏洞深度剖析

MuddyWater黑客组织新武器:RustyWater RAT通过鱼叉式钓鱼攻击中东关键部门

QuestDB UI跨站脚本漏洞深度解析:技术细节与缓解措施

深入解析NetEscapades.EnumGenerators:新增[EnumMember]支持、分析器与错误修复

深入剖析CVE-2025-14847:MongoDB zlib内存泄露漏洞的技术重现与修复指南

Kubernetes 高危漏洞 CVE-2024-10220:gitRepo 卷可能导致任意命令执行

cURL文件协议路径遍历漏洞深度剖析:从报告到修复的完整历程

IBM修复百余高危漏洞,企业安全升级刻不容缓

风电员工私接矿机挖矿获刑,企业内网安全再响警钟

Meta React Server Components 反序列化漏洞 (CVE-2025-55183) 导致源代码泄露

WordPress广告管理插件高危漏洞:CVE-2025-14451开放重定向风险分析

BRICKSTORM:基于Go语言的高级Linux后门恶意软件技术分析

针对Ivanti EPMM的恶意监听器技术分析

WordPress插件漏洞预警:Sparkle WP Construction Light存在权限验证缺陷

Fluent Bit漏洞链:通向日志劫持与云环境掌控的大门

揭秘Kubernetes安全配置:为何无需过度担忧allowPrivilegeEscalation

在 Amazon EKS 中使用 Secrets Store CSI Driver 插件集成 AWS Secrets Manager

乌克兰Conti勒索软件嫌疑人从爱尔兰引渡至美国受审

Apache Commons Text高危漏洞剖析:CVE-2025-46295远程代码执行威胁

HCP Terraform 增强版免费层体验持续演进:迈向统一资源管理新时代

工业系统告急:snap7-rs库堆缓冲区溢出漏洞深度解析

利用eBPF为FastAPI等网络应用API打造安全沙箱

汉堡微缩景观世界遭黑客攻击:游客信用卡数据泄露事件深度解析

告别谷歌地图:用SVG打造更快速、更私密、可定制的交互式地图

企业风险管理认证指南:16项IT与网络安全认证详解

DeFi风险剖析:高收益背后的技术挑战与安全考量

零售引擎API:黑色星期五期间如何确保API安全

数据脱敏全解析:技术原理、类型与最佳实践

揭秘BlueNoroff幽灵行动:GhostCall与GhostHire双线攻击的技术内幕

Detectify与Invicti深度对比:漏洞扫描与攻击面管理平台的技术差异

ExecuTorch 堆缓冲区溢出漏洞深度解析:CVE-2025-54949 技术细节

当长对话导致上下文漂移与隐蔽错误时

SwiftTerm终端模拟器代码注入漏洞深度解析

构建可推理的软件系统:代码简洁性的核心原则

AI如何重塑产品经理工作流:从市场调研到产品演示的20分钟革命

构建Docker化MCP服务器的五大最佳实践

揭秘Coomia DataGPT:自托管AI数据分析助手的技术架构与实现

我尝试了十多个启动器后,最终留下了这款极简安卓启动器

深度聚焦2025年第42周数字取证与事件响应领域技术动态

警惕!未净化的指标名称与标签可能导致指标导出被劫持

五大改变网络安全格局的近期事件与技术剖析

curl FTP状态机无限循环漏洞技术分析

富士通在邮局丑闻中仍获巨额合同:HMRC六个月支付1.1亿英镑

人工智能如何重塑会计师角色:从数据孤岛到商业顾问的转型

深度对比:Detectify与Halo Security在外部应用安全平台上的核心技术差异

黑客泄露230万Wired.com用户记录,声称康泰纳仕4000万用户数据遭泄露

PayPal订阅功能遭滥用,新型网络钓鱼威胁高发

星座级护卫舰计划折戟:成本超支与设计变更致美国海军中途放弃

Linux Kernel 5.4 生命周期终结:是时候告别这位主力了

从17分到65分:升级网站性能的实战之旅

提升代码质量反而会降低测试覆盖率?深度剖析代码覆盖率陷阱

算法操控下的零工陷阱:西班牙年轻人在荷兰遭遇的数字化剥削

构建与扩展高性能数据标注团队的策略

AWS管理控制台现已集成AWS合作伙伴中心:技术架构与API详解

公共服务私有化:经济悖论与民主威胁

Firefox 190 期亮点:更智能的搜索与更顺滑的开发工具

Amazon Q Developer 助力 Audible 提升单元测试自动化水平

AMD 与 Intel:一场 Unicode 编码转换的性能对决

苹果紧急修复两大零日漏洞,iPhone用户需立即更新

深度剖析CVE-2025-20362漏洞链:从认证绕过到防火墙远程代码执行

Stack Overflow 十一月更新:投票改革、设计预览与反垃圾工具升级

ExecuTorch整数溢出漏洞深度解析:模型加载中的高危威胁

深入解析:ISO 27001与ISO 27002安全控制指南的核心差异

GCP权限提升:滥用Function Admin角色实现完全项目接管

FortiGuard Labs IoT设备检测服务更新:新增与修改的威胁特征

Python Zip64定位器偏移漏洞分析

WordPress插件安全漏洞CVE-2025-13542技术分析与应对措施

AnyCable、Rails与LLM流式传输的陷阱:构建可靠实时AI应用

Android内核权限提升漏洞CVE-2025-36935技术分析

当你的同事是AI智能体时会发生什么?深度探讨智能体技术

旧版Python引导脚本为多个PyPI软件包带来域名劫持风险

物联网安全:15大威胁与应对策略深度解析

使用Intune自定义属性追踪Microsoft Defender PUA策略变更

iOS版Chrome“释放后使用”漏洞解析:恶意手势可触发堆损坏

Cisco楼宇网络协调器严重安全漏洞深度分析:默认凭据与权限提升风险

Gemini CLI 专业技巧与使用指南

Mattermost CVE-2025-11776 漏洞分析:访客用户可发现已归档公共频道

Nova 2 Lite现已登陆Vercel AI Gateway:统一API访问亚马逊最新推理模型

Symfony路径解析漏洞分析:从授权绕过的技术细节到修复方案

WordPress rtMedia插件权限缺失漏洞(CVE-2025-9218)深度分析

揭秘curl SMTP协议注入:CURLOPT_MAIL_FROM中CRLF漏洞导致邮件伪造

Fireshare命令注入漏洞深度解析:恶意文件名可导致远程代码执行

软件物料清单(SBOM)详解:构建安全透明软件供应链的基石

逐步升级WordPress服务器PHP版本的详细指南

风险评估与威胁建模:关键区别与技术实践解析

手把手教程:在Ubiquiti UDM Pro SE上配置WireGuard VPN服务器

AWS re:Invent 2025大会前瞻:AI代理、云安全与数据管理革新

警惕供应链攻击:Reviewdog Actions 遭恶意代码注入事件深度剖析

绕过Cloudflare验证与网站安全连接问题分析

CVE-2022-24777:gRPC Swift 服务器因可达断言导致的拒绝服务漏洞

WordPress Booking Calendar 插件曝出高危SQL注入漏洞

Flowise 3.0.4远程代码执行漏洞深度解析

深入解析:LKRG 0.9.0 发布与Linux内核漏洞挖掘

Sunrun漏洞披露计划正式上线,携手共建安全未来

Apache 2.4.66发布:修复5项安全漏洞与多项功能更新

Open Bug Bounty:安全连接验证与浏览器兼容性要求

利用搜索数据API加速原型开发:摆脱爬虫困境,快速获取结构化数据

SVG过滤器点击劫持技术深度解析

高危漏洞预警:dizqueTV 1.5.3 中的操作系统命令注入漏洞

Dart版personnummer库安全漏洞:版本3.0.3前存在输入验证缺陷

cURL FTP协议状态机无限循环漏洞深度剖析

亚马逊EKS获独立验证:零操作员访问架构如何保障云上安全

邮件协议漏洞:利用"From"头歧义绕过SPF/DKIM/DMARC认证

AI质量悖论:当卓越本身成为AI而非人类才华的标志

Alphv/BlackCat勒索软件的混乱退出:一场针对同伙的"退出骗局"

Revive Adserver漏洞分析:未受限制的setPerPage参数导致资源耗尽与大规模日志泄露

SIEM工具如何提升威胁检测能力:核心技术剖析

Google Antigravity漏洞:AI编程工具存在攻击风险

AI侧边栏欺骗:针对AI浏览器的新型攻击如何窃取您的数据

俄罗斯警方逮捕Meduza信息窃取恶意软件开发者

Splunk MCP Server应用中的SPL命令允许列表绕过漏洞披露

WordPress插件曝授权漏洞:Sermon Manager存在未授权访问风险

剖析两个严重IDOR漏洞:13万荷兰医疗从业者敏感数据泄露风险

Ring 服务状态更新:万圣节快捷回复功能中断事件剖析

NIST与CISA联合发布令牌安全防护草案,公开征集意见

澳大利亚政府警告MongoDB漏洞正被全球范围内活跃利用

WordPress插件漏洞预警:Premmerce愿望清单插件存在授权缺失风险

筑牢软件供应链安全:应对未来恶意软件攻击的实战指南

纪念网络安全先驱:大卫·哈利的职业生涯与深远影响

Swift-NIO-HTTP2 受 HTTP/2 MadeYouReset 漏洞影响的技术剖析

AI能否取代实习生?Hacker News社区的技术讨论

一次性付费,永久守护:AdGuard家庭版为9台设备屏蔽广告与威胁

Ubuntu安全公告:H2O HTTP/2协议漏洞可导致拒绝服务攻击

CVE-2025-15050:学生文件管理系统的无限制文件上传漏洞解析

Curl mk-ca-bundle脚本中的命令注入漏洞分析

探秘Zalando未来物流中心:AI与机器人如何重塑欧洲电商体验

Palo Alto防火墙漏洞遭在野攻击,CISA紧急发布补丁警告

AI浪潮下的网络安全创业:为何传统增长曲线不再适用?

大规模管理S3服务器访问日志的技术实践

腾达WH450路由器惊现高危栈溢出漏洞CVE-2025-14665深度解析

12小时内发现首个漏洞:一位新手的赏金猎人初体验

深入剖析libcurl跨层状态混淆漏洞:凭证与密钥材料在重定向/连接复用中的越界持久化

软件许可的演进:从按需付费到基于价值的AI合同

获取xDai并连接MyCrypto的完整指南

航班雷达图像分析:从OSINT视角解析美军无人机侦察行动

ManageEngine DEX Manager Plus:实时端点监控与管理的技术解析

Xcode 26.2 RC (17C48) 版本发布:苹果开发工具更新

WordPress Emplibot插件SSRF漏洞技术分析与缓解

Rack内存耗尽DoS漏洞深度解析:URL编码表单处理中的无边界内存消耗风险

为压力与紧急情况设计:提升用户体验的关键策略

ImageMagick TIM 解码器整数溢出漏洞剖析:32位系统下的越界读取风险

深入解析CVE-2023-53934:Kentico Xperience SSI处理不当导致的拒绝服务漏洞

AIOSEO Broken Link Checker插件曝出SQL注入高危漏洞(CVE-2025-67962)

Nitesh Ultimate Auction 曝授权缺失漏洞CVE-2025-68084技术分析

ImageMagick BMP 解码器整数溢出漏洞 (CVE-2025-62171) 深度解析

思科移动基础设施安全发展揭秘:从5G防火墙到AI威胁检测

英国Azalea卫星集群入轨:AI驱动的软件定义无线电与实时空间情报

解耦路由架构:SONiC与VPP的融合之道(第一部分)

英国经济安全的盲区:关键IT与网络安全职能外包的风险

2025年第42周:数字取证与事件响应技术周报深度解读

Gainsight数据泄露事件:CEO轻描淡写与200+受害者的矛盾

X金标认证:暗网新兴黑市与自动化攻击工具Sentry MBA剖析

解析Expr-lang Go库递归漏洞CVE-2025-68156:从原理到修复

戴尔ControlVault3 WBDI驱动硬编码密码漏洞分析

网络安全中的“防火英雄”悖论:为何预防问题无人喝彩

Windows 11 截图缓存机制与取证分析

WatchGuard AuthPoint MFA 与 Microsoft Entra 外部身份验证方法公测版集成发布

开源替代:我如何用免费工具全面取代微软Office订阅

Coupang数据泄露事件深度剖析:密钥管理漏洞与五个月未被察觉的入侵

解析DedeBIZ命令注入漏洞:CVE-2025-14648技术细节与防护指南

科技驱动变革:ABN Amro 如何借助AI与IT简化实现大规模裁员

深度解析Android内核本地提权漏洞CVE-2025-36925

Metasploit 2025年11月28日周报:新模块与安全漏洞详解

警惕电商"刷单骗局":你的个人信息如何被利用及防护指南

CVE-2025-52691:SmarterTools SmarterMail 中的高危漏洞技术分析

谷歌云技术动态盘点:从AI网关到机密计算,解锁云原生与生成式AI新能力

使用PowerShell自动化Microsoft 365:2025年12月更新详解

携手重建MySQL开源社区:生态挑战与未来之路

Revive Adserver 存储型XSS漏洞分析:inventory-retrieve.php脚本的安全隐患

CVE-2025-52691漏洞检测技术详解

在Linux系统中挂载APFS镜像的实用指南

深入解析选举网站的数据存储架构:Firestore与JSON文件存储实践

极致隐私实践指南:自主搭建SearXNG元搜索引擎

WordPress插件CSRF漏洞分析:CVE-2025-14354技术细节与缓解措施

深入浅出锁相环(PLL):从原理到无线应用的核心技术

深度剖析:Rhadamanthys信息窃取恶意软件的技术架构与反分析技巧

Tenda AC23 缓冲区溢出漏洞深度解析:CVE-2025-15217

在Linux上创建“双面”Rust二进制文件

CVE-2025-67901漏洞分析:openrsync输入验证缺陷导致服务拒绝攻击

全国性CodeRED警报系统中断与数据泄露:勒索攻击下的应急系统安全危机

WordPress插件权限缺失漏洞CVE-2025-13403技术分析与缓解措施

异常检测与威胁狩猎:使用Anomalize工具识别安全日志中的异常活动

剖析微软Teams漏洞:深度探究身份伪造与通知欺骗技术

Entrust nShield HSM设备固态硬盘未加密存储漏洞(CVE-2025-59701)技术分析

700Credit数据泄露事件深度剖析:580万个人信息面临风险

网络安全周报第45期:区块链恶意软件与地缘政治网络间谍活动

AI劫持:我是如何控制一个AI助手的 - API密钥泄露漏洞剖析

SageMaker HyperPod 新特性:托管分层 KV 缓存与智能路由优化 LLM 推理

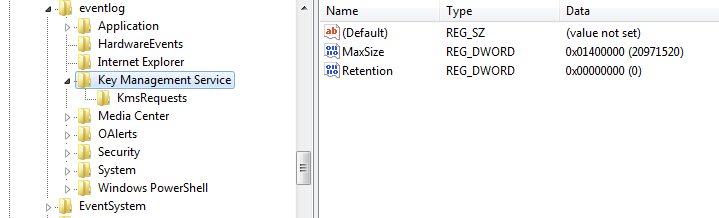

立陶宛嫌犯因传播感染280万系统的KMSAuto恶意软件被捕

WordPress弹窗构建插件CVE-2025-14446:因授权缺失引发的安全风险

高危漏洞:DNN平台未授权文件上传漏洞可导致网站内容被覆盖

CR1225与CR1220纽扣电池互换指南:物理差异与电气特性解析

Next.js 16 身份验证与授权新特性详解

深度解析AI注入攻击:网络安全与系统架构新挑战

华为与中国监控:技术、间谍与网络安全的隐秘联系

内存短缺或致PS6推迟至2027年后发布

ESET 2025下半年威胁报告:AI勒索软件与UEFI恶意软件浮现

AI驱动的网络间谍活动将青睐中国:技术架构与威胁格局分析

微服务平台:当团队拓扑遇见微服务模式(第一部分)

WhatsApp漏洞惊魂:你的手机号码险些泄露的幕后故事

思科路由器高危漏洞被积极利用,可导致远程代码执行攻击

Tenable补丁管理修复一个漏洞(CVE-2025-30754)的安全通告

自动化机器人攻击:趋势与应对策略

Best Buy黑色星期五科技产品特惠精选:最高立减1300美元

揭秘Scaleway如何将苹果Mac mini改造为高性能专用服务器

Docker Compose路径遍历漏洞:从查询状态到系统沦陷

Alpine Linux 3.23 发布:全新 APK 3.0 包管理器与关键技术栈更新

Amped Replay 39248更新:开启AI辅助视频脱敏新时代

CVE-2025-14660:DecoCMS Mesh 中因参数操纵引发的访问控制漏洞剖析

详解CVE-2025-67899:uriparser库中不受控递归漏洞剖析

CMMC合规指南:分包商与外部服务提供商的技术要求解析

IT领导者必读:企业短内容频治理的技术挑战与策略

ShadyPanda浏览器扩展供应链攻击:如何入侵了400万Chrome与Edge浏览器

剖析CVE-2025-37164:HPE OneView高危远程代码执行漏洞

CVE-2025-64633:colabrio Norebro Extra中的跨站脚本(XSS)漏洞深度剖析

在Kubernetes上部署自托管CockroachDB的完整指南

软件开发精妙比喻:用定制汽车工厂理解代码世界

深入剖析postMessage安全风险:微软生态中的令牌窃取与跨站脚本漏洞

首款彩色Kindle Scribe将于12月10日发布,揭秘其硬件与软件升级

numbers-to-hex.py v0.0.4 更新:新增二进制数值表达式支持

微软Edge:基于Chromium的新一代浏览器技术解析

PowerShell实战:如何验证Exchange Online传输规则的垃圾邮件拦截效果

探索CNG密钥隔离服务中的权限提升漏洞利用

新Outlook客户端存在编码缺陷:含特殊字符的Excel附件无法打开

Growatt ShineLan-X 设备高危XSS漏洞深度解析

从Lighthouse得分17到65:Web性能优化实战解析

学生贷款数据泄露:250万条记录曝光,技术响应与后续风险剖析

从漏洞分析到漏洞利用:实战Tenda AC15路由器栈溢出攻击

Sophos Intelix 与微软安全副驾驶的整合:威胁情报的无缝接入

将安全需求与控制映射到系统威胁:一种程序化分析方法

深入解析:cURL库TFTP实现中的堆缓冲区溢出漏洞

LockBit勒索软件团伙在执法打击后迅速死灰复燃

AI与Windows取证:数字调查的挑战与机遇

WordPress Devs CRM 插件缺失授权漏洞分析:攻击者可窃取密码哈希

深入解析:Windows 11中“Intel技术访问过滤器驱动程序”引发的问题

LangChain序列化注入漏洞致密秘钥泄露技术分析

Mogu Blog v2 ZIP解压路径遍历漏洞(CVE-2025-13816)技术分析

实战演练:Splunk Attack Analyzer与Endace集成技术助力GovWare 2025安全防御

红帽培训如何让您成为更出色的IT专家:AI辅助与权威认证的协同之道

富士电机Monitouch V-SFT-6高危漏洞CVE-2025-53524:边界外写入威胁工控安全

Apple紧急修复两个已被野外利用的WebKit高危漏洞

深入解析MAME软件中多个安全漏洞及其修复方案

Cloudflare服务中断:一次意外的网络安全压力测试

经典常量数据库CDB迎来重大更新,支持64位与原子替换

国际执法行动“终局之战”重创Rhadamanthys信息窃取恶意软件

解析macOS逻辑漏洞:CVE-2025-43416如何使应用绕过防护访问用户数据

网络安全格局巨变:剖析五大改变游戏规则的事件

利用 GitHub Copilot Spaces 加速调试:分步实战指南

边缘AI崛起:硬件信任根如何重塑嵌入式系统的安全与韧性

WordPress插件WH Tweaks中的存储型XSS漏洞分析与缓解措施

机器人技术如何将电子垃圾变为科技金矿

微软警告:深色模式下文件资源管理器可能出现刺眼白光闪烁

Rack多部分解析器内存消耗漏洞:大字段导致拒绝服务攻击

CVE-2025-14530 漏洞剖析:SourceCodester房产列表应用的无限制文件上传风险

解读CVE-2025-64598:Adobe Experience Manager存储型XSS漏洞

Sentry SDK 安全漏洞:敏感HTTP头信息意外泄露(CVE-2025-65944)

深入解析libcurl HTTP/2 PUSH_PROMISE帧处理中的堆缓冲区越界读取漏洞

拉撒路组织将新型BeaverTail变体植入开发者工具,供应链攻击风险升级

技术解析:Ubuntu Sway Remix 25.10 发布,聚焦Wayland平铺桌面与软件架构

IBM Aspera Orchestrator 高危命令注入漏洞 (CVE-2025-13481) 深度解析

欧洲电池初创企业如何与亚洲巨头共生发展

SAP携手塔塔咨询集团推动IT转型,聚焦生成式AI与低代码开发

发现数千个开放的AWS数据库:我的云安全扫描之旅

CVE-2025-68952:Eigent-ai多智能体工作流自动化平台中的关键代码注入漏洞

AWS VPC CNI控制器存在Kubernetes网络策略绕过漏洞

深入剖析 Android 内核高危漏洞 CVE-2025-36919:双释放漏洞导致本地权限提升

AI时代网络安全的关键:技能进化的劳动力

Windows Installer自定义动作的利用与权限提升漏洞深度解析

AI驱动的零日漏洞:XSpeeder设备暴露,供应商失声

Campcodes高级投票管理系统曝授权漏洞,远程攻击可篡改选民数据

Elastic Packetbeat 缓冲区溢出漏洞分析:CVE-2025-68382

CVE-2025-14640剖析:学生档案管理系统中的SQL注入漏洞

世界最长海底光缆2Africa核心系统建成:工程创新如何重塑非洲数字未来

利用LoRa模块远程控制设备:黑客的长距离无线通信实验

2025年第46周数字取证与事件响应技术动态汇总

状态、逻辑与原生能力:2025年CSS年度总结

揭秘Auth0 My Account API:让用户安全自主管理账户

土耳其Kızılelma战斗无人机在纯国产配置中成功命中测试目标

大规模高效部署NVIDIA BlueField DPU:MAAS 3.7的全新BMC支持方案

深挖Linux内核驱动漏洞:CVE-2009-3620 ATI Rage 128本地权限提升风险

警惕CVE-2025-14898:CodeAstro房地产管理系统的SQL注入漏洞详解

OpenRSync零长度数据块验证漏洞分析:CVE-2025-67901技术详解

蚊子口器变身3D打印机喷嘴:走进“死亡打印”新领域

Fedify 正则表达式存在 ReDoS 漏洞:HTML 解析效率低下导致拒绝服务攻击

Webflow首席产品官如何构建AI“首席助理”以管理日程与驱动AI应用

记录美英法律风险:安全研究员经验访谈征集

Swift ASN.1 解析器漏洞:恶意BER/DER数据可导致服务崩溃

OSINT虚拟机构建技术更新全解析

CISA 未来走向:网络安全机构面临重组与挑战

深入解析OAuth常见安全漏洞与防御策略

AWS发布2025日本版金融参考架构:基于客户案例的三大系统深度解析

逆向工程挑战:打造极致的ELF回文自打印程序

瑞典个人身份号码库Dart版本存在输入验证漏洞

为何道德技术设计应成为合规的核心要素

GitHub Actions安全漏洞:PyPI发布工作流中的表达式注入风险

WordPress插件高危漏洞解析:CVE-2025-13094文件上传风险与缓解方案

警惕新型钓鱼攻击:Scattered Lapsus$猎手瞄准Zendesk用户

逻辑缺陷致批量订单中单次预定可取消,引发合作伙伴锁定问题

Diceomatic:一个用于创建儿童骰子游戏的领域特定语言

CVE-2025-15211:难民食品管理系统SQL注入漏洞深度解析

使用瑞士电子身份Swiyu结合Duende和.NET Aspire实现用户身份验证

Tenda W6-S路由器R7websSsecurityHandler栈溢出漏洞深度解析

CVE-2025-67899:uriparser库中的未受控递归漏洞深度剖析

严重SQL注入漏洞:CVE-2024-58308威胁Quick.CMS 6.7安全

Django CVE-2025-59682:通过archive.extract实现的部分路径遍历漏洞分析与补丁演进

优雅告别:从初创公司融资到TNW落幕的创始人心声

命令行工具willitmerge曝命令注入漏洞

电信巨头如何通过数据、API与AI推动网络绿色革命

Ausom电动滑板车技术解析:从悬架系统到智能控制

Web本地化平台Weblate曝SSRF漏洞,可致内部网络与服务暴露

代码永存:我的项目入选GitHub北极代码库

11月报告揭示“手风琴”式威胁格局:意大利CSIRT详解网络安全态势与事件下降

CVE-2025-12140:Wirtualna Uczelnia软件中的远程代码执行漏洞

国际化升级之路:构建支持多地域网站的架构实践

重温跨会话激活攻击:横向移动技术在已登录用户会话中的实践

GitHub Actions供应链攻击:reviewdog/action-setup恶意代码漏洞深度解析

聚焦网络安全实战:BlackHat MEA CTF 2025决赛详解

HPE携手NVIDIA升级AI私有云,推出新GPU与法国AI工厂实验室

WordPress插件权限缺失漏洞深度分析:CVE-2025-12783威胁与缓解

PKI认证权威指南:8个实例解析网络安全基石

美澳发布关键基础设施中安全部署AI的指南

深入Firefox第192期:浏览器底层技术更新与开发工具进化

DeckMate 2洗牌机漏洞:网络攻击如何被用于真实扑克作弊

CVE-2025-14662:code-projects学生文件管理系统中的跨站脚本漏洞深度解析

警惕!Kentico Xperience表单组件中的存储型XSS漏洞(CVE-2024-58323)

利用Apple Intelligence数据开展取证调查:初步探索与技术要点

2025假日欺诈:利用季节性购物的礼品卡骗局

将小型语言模型作为控制平面来驾驭复杂系统

Egovframe框架曝未授权文件上传与加密漏洞,韩国政府系统面临风险

网络安全月谈:自动化威胁情报、密码破解词表生成与LLM漏洞实践

揭秘OT虚拟补丁:防护工控系统的前沿网络安全技术

phpMyFaq 2.9.8中的跨站请求伪造(CSRF)漏洞利用详情

高危漏洞预警:CVE-2025-65074 WaveStore Server路径遍历与命令注入风险解析

C++竞技场分配器的非平凡析构函数探索

数字取证与事件响应的法庭挑战:专家证人的生存指南

深入剖析CVE-2025-14653:学生管理系统的SQL注入漏洞

微软修复Windows快捷方式漏洞:长达多年的攻击手法终被遏制

聚焦企业AI安全治理,Lumia Security获1800万美元融资强化AI代理管控平台

行为异常检测中的隐私语义解读:当查询序列成为隐私攻击的突破口

在Azure DevOps中恢复已删除分支的完整指南

WordPress插件存储型XSS漏洞CVE-2025-14378深度分析

AGENTS.md:为AI编程助手定制的项目指南文件

遭遇Cloudflare安全检查:一次典型的连接验证流程剖析

2026年十二大业务流程管理认证全解析

深入剖析Tycoon 2FA钓鱼工具包:高级中间人攻击技术

WordPress插件漏洞警示:CVE-2025-66126敏感信息泄露深度剖析

CVE-2025-15149:rawchen ECMS中的跨站脚本漏洞技术分析

Revive Adserver 信息泄露漏洞:详细错误信息暴露数据库与服务器敏感数据

LangChain模板注入漏洞深度解析:CVE-2025-65106安全风险与修复方案

Ash框架高危漏洞CVE-2025-48042:未经授权即可触发前置钩子

利用OAuth代码入侵微软365账户:绕过MFA的新型钓鱼攻击技术

WordPress插件IMAQ CORE CSRF漏洞深度解析:威胁与缓解策略

高危漏洞预警:React Server Components反序列化漏洞可致服务器无限循环与拒绝服务

告别GCC High天价账单:CMMC合规的零信任加密路径详解

资产中心上的可替代资产:Polkadot 统一经济层的技术深潜

土耳其国家网络事件响应中心——USOM的架构与运作机制

华尔街巨头Cantor Fitzgerald首次披露其Solana ETF持仓

微软补丁日修复高危漏洞:深入解析CVE-2022-34718远程代码执行漏洞

OWASP生成式AI安全事件响应指南:中小企业必知的四大要点

WordPress WPS Visitor Counter插件曝反射型XSS漏洞(CVE-2025-9116)技术分析

洞悉网络安全市场的12篇深度解析

移动团队的一页技术战略模板

Cloudflare故障与WordPress高性能架构的深层解析

SharePoint Online PowerShell 新增应用专用身份验证指南

江森自控iSTAR Ultra设备高危OS命令注入漏洞(CVE-2025-43875)分析

财富幻象:深度剖析投资诈骗平台的工程技术内幕

WordPress Devs CRM插件授权漏洞详解:CVE-2025-13093允许未授权批量更新线索标签

深入解析Android内核高危提权漏洞CVE-2025-36927

蓝帽亚洲2025:汇聚全球顶尖安全研究,探索前沿防御技术

AWS发布ml-container-creator:轻松实现SageMaker上的BYOC部署

Rhino 引擎 toFixed() 函数特定输入导致高CPU占用与潜在DoS漏洞剖析

Revive Adserver 存储型XSS漏洞:低权限用户可劫持管理员会话

FortiGuard OT 应用检测服务更新:新增与修改工控系统应用特征

苹果高层再震荡:法务与环境事务核心高管相继离职

伪装升级:Sneaky2FA网络钓鱼套件利用“浏览器中的浏览器”技术窃取Microsoft 365会话

Expat XML解析器缓冲区过度读取漏洞 (CVE-2009-3560) 技术详解

在Synology NAS上安装Home Assistant:一步步构建智能家居中枢

CVE-2025-66255 高危漏洞分析:Mozart FM 发射机存在未授权任意文件上传风险

剖析麒麟勒索软件攻击:朝日啤酒事件的技术链与防御演练

GeoServer WMS GetMap XXE漏洞详解与修复方案

AWS Health事件分诊机制升级:新增行动属性与角色定向功能

curl配置文件解析中的任意释放漏洞分析

谷歌 Chrome V8 引擎高危漏洞 (CVE-2025-14766):内存越界读写风险分析

CVE-2025-14584:itsourcecode 疫情追踪系统中的 SQL 注入漏洞深度解析

Auth0 WordPress插件因SDK依赖存在不当的受众验证漏洞

WordPress插件CVE-2025-13741:授权缺失导致用户邮箱泄露漏洞分析

Amazon Linux 2 PostgreSQL安全漏洞详解:授权缺失与整数溢出风险

Zenity扩展AI安全平台:新增事件智能关联与代理浏览器防护功能

解析WordPress插件CSRF漏洞:CVE-2025-13987技术细节与防护

Entr'ouvert Lasso SAML库类型混淆漏洞深度解析

数字取证与事件响应技术周报:云存储取证、恶意软件分析与威胁狩猎

网络安全领导者如何选择教练与导师:技术根基与商业智慧的双重修炼

深入剖析.NET史上最严重漏洞:请求走私与CVE-2025-55315

现代网页动画与交互设计精选集锦

2025年11月Patch Tuesday:修复63个漏洞,包含关键Office与Visual Studio漏洞

Fortinet 警告:攻击者正利用五年前的 FortiOS VPN 漏洞绕过双因素认证

Revive Adserver 反射型XSS漏洞深度解析:account-preferences-plugin.php 参数注入风险

CVE-2025-14621:code-projects学生档案管理系统中的SQL注入漏洞深度解析

聚焦网络安全与法律风险:诚邀亲历者参与访谈研究

Water Saci新型多格式AI增强攻击:通过WhatsApp传播的威胁链剖析

新型Android木马Albiriox在暗网市场扩散:支持远程控制和实时欺诈

MobileDetect 2.8.31 跨站脚本(XSS)漏洞技术分析

法国科技公司Bertin Technologies被投资基金收购,聚焦核辐射检测与嵌入式系统

数字取证与安全事件响应周报:洞见威胁、技术与工具

macOS Tahoe 26.2.0:从命令行读取DDM管理的Apple软件更新设置

ActiveRecord SQL注入漏洞深度剖析(CVE-2011-2930)

Claude AI如何调试后量子密码算法的底层实现错误

腾讯混元DiT模型反序列化漏洞深度解析:CVE-2025-13707远程代码执行威胁

CVE-2025-14411:Soda PDF桌面版越界读取漏洞深度剖析

Tenda AC20路由器栈溢出漏洞CVE-2025-14655深度剖析

现代化信任:尤卡坦自治大学如何借助Sophos重塑校园安全

从静态威胁情报到动态威胁流:运用统一关联模型实现威胁情报运营化

揭秘Google Antigravity IDE中的五大安全漏洞

超过200家公司因Salesforce单一后门被黑:供应链攻击深度剖析

VMO2升级英国高速公路及主干道4G与5G网络覆盖,助力电动汽车普及

深入解析Kentico Xperience存储型XSS漏洞CVE-2023-53737

网络安全全面指南:定义、框架与最佳实践

ToddyCat APT的新工具与技术剖析:从邮件窃取到令牌窃取

警惕!Open WebUI高危SSRF漏洞深度剖析

CVE-2025-11787漏洞详解:Circutor PLC设备中的命令注入风险

WordPress插件存储型XSS漏洞分析:CVE-2025-14035技术解读

探索RISC-V 64位Linux平台上的Shellcode编写

巧妙利用CVE-2024-26230:一个Windows 11 XFG绕过与UAF漏洞利用的故事

隐匿威胁:利用组策略对象进行横向移动的技术剖析

cURL漏洞剖析:代理认证标头在重定向后意外泄露

Meta被欧盟法院裁定须在14天内向用户提供完整个人数据访问权限

警惕 WordPress PayPal 捐赠插件中的开放重定向漏洞 (CVE-2025-68602)

Nextcloud Tables 共享枚举漏洞 (CVE-2025-66513) 复现分析

揭秘WhatsApp蠕虫攻击:从会话劫持到Astaroth银行木马的完整技术链条

CVE-2025-14696:深圳思迅软件思迅商会集团业务管理系统弱密码恢复漏洞深度解析

重大漏洞预警:Growatt光伏逆变器身份验证绕过漏洞(CVE-2025-36754)技术详解

如何使用Intune审计macOS定位服务,增强企业设备安全

通过虚拟角色赋予用户话语权

WordPress插件存储型XSS漏洞详解:CVE-2025-12109技术分析与缓解方案

WordPress Complag 插件跨站脚本漏洞 (CVE-2025-14125) 技术分析

禁用libpsl时curl存在公共后缀Cookie注入漏洞

Hugging Face Diffusers反序列化漏洞深度解析:CVE-2025-14922技术威胁与应对

AWS 安全三剑客:Shield、WAF 与 Firewall Manager 全方位解析

行车记录仪如何被大规模入侵:从攻击原理到自我保护指南

移动取证探秘:深挖iOS版Evernote的技术痕迹与隐私数据

剖析Tangerine Turkey:从脚本蠕虫到系统级加密货币挖矿攻击链

深入解析与应对CVE-2025-55182 (React2Shell) 漏洞

渲染代币:去中心化GPU渲染与区块链的融合

Snowflake数据泄露深度解析:事件回溯与防护策略

致敬Mozilla社区背后的技术贡献者力量

各大Linux发行版周三安全更新摘要

Ahold Delhaize USA 中央身份服务器远程代码执行漏洞详解

数字时代的信任构建:协作推进内容来源技术

黑色星期五网络防骗完全指南:识别克隆网站与安全支付策略

数字取证与事件响应中的镜像文件资源与技术应用

利用跟踪器名称在转化统计中实现存储型XSS攻击:深度剖析与修复方案

Slack部署安全实践:如何通过技术革新将故障影响降低90%

FortiWeb 身份验证漏洞:密码哈希可被用于认证

AlmaLinux 10.1 发布:引入原生 Btrfs 支持与扩展硬件兼容性

CVE-2025-15171:搜狐TV CacheCloud 跨站脚本漏洞技术分析

libcurl HTTP方法处理中的越界读取漏洞分析与修复

AGENTS.md:为AI编码助手提供专属指南的开源文件格式

董事会驾驭AI政策的行动指南:从风险治理到战略机遇

React安全漏洞警报:CVE-2025-55182解析与应对

Rack多部分解析器内存耗尽漏洞分析与修复

深度剖析gRPC-Swift拒绝服务漏洞:可达断言引发的崩溃

libcurl SFTP文件续传中的TOCTOU竞态条件漏洞分析

警惕!中东和北非地区遭遇大规模虚假在线招聘广告网络诈骗

Ripple与顶级风投助力OpenEden:将美国国债代币化推向规模化

Apache CloudStack API权限验证缺陷导致数据泄露(CVE-2025-59454)

WordPress LazyTasks插件高危漏洞:未授权访问导致账户接管与权限提升

CVE-2025-14746:宁远达TC155设备RTSP端点认证绕过漏洞深度分析

OpenBugBounty平台安全验证流程解析

无人机安全威胁与防护:关键基础设施面临的新型挑战

MineAdmin 默认密码安全漏洞分析:CVE-2025-65854

Sanoma Clickedu反射型XSS漏洞技术分析

在Windows上为.NET和Markdown尝鲜Zed编辑器

CVE-2025-66269漏洞分析:UPSilon 2000未加引号服务路径导致本地权限提升

MongoDB驱动程序安全漏洞详解:身份验证数据泄露风险与技术修复指南

警惕跨网络犯罪:WhatsApp Web账户出租骗局的技术剖析与防范

2025年第45周数字取证与事件响应(DFIR)技术动态综述

CVE-2025-14664:Campcodes供应商管理系统SQL注入漏洞深度剖析

企业必须构建的网络安全韧性战略:IBM专家的深度解析

CVE-2025-13663:Altera Quartus Prime Pro安装器权限验证漏洞深度剖析

CVE-2025-59286 - Microsoft Copilot 命令注入漏洞分析与安全指南

REDAXO CMS Mediapool信息横幅中存在反射型XSS漏洞 (CVE-2025-66026)

70美元芯片战争:谷歌高管遭解雇与苹果面临230%价格飙升的幕后

Dart HTTP客户端Dio的CRLF注入漏洞技术解析

Sophos威胁情报融入Microsoft 365 Copilot:革新安全运营新方式

金融领域的生成式AI:劳埃德银行集团的FinLLM与"AI法官"实践

Ash框架高危漏洞:授权检查前执行Hook导致的安全风险

Cloudflare 将于2025年12月15日对阿什本数据中心进行计划维护

暗网大规模数据泄露暴露俄罗斯票务巨头Kassy.ru的网络安全漏洞

飞塔实验室应用控制服务更新:新增7项云与通信协议支持

Steam Workshop部署Action安全漏洞:版本控制仓库暴露与凭据保护不足

深度解析:Archive库路径遍历漏洞(CVE-2023-39139)与ZIP压缩包安全威胁

探究维基百科为何意外显示谷歌颁发的安全证书

5G时代的时间敏感网络:工业自动化的新支柱

Apache 文件管理器越权访问漏洞深度解析

Proofpoint以18亿美元完成对Hornetsecurity的收购,拓展SMB及MSP市场安全版图

使用AWK和Perl进行生物信息学数据重构以支持PCA分析

Ivanti 发布2025年8月关键产品安全更新

ProseMirrorToHtml 库存在XSS漏洞:HTML属性值未转义带来安全风险

WordPress插件中的存储型XSS漏洞剖析:CVE-2025-13740技术详解

78亿美元并购案:ServiceNow布局OT与IoT安全的战略棋局

高危漏洞预警:UTT 进取 512W 缓冲区溢出可致远程代码执行

GitHub推出抗量子安全SSH密钥交换算法,为Git数据传输保驾护航

LakeCTF Quals 2025-2026 资格赛:网络安全竞赛的盛事

抢先防御量子攻击:GitHub为SSH访问引入后量子安全算法

谷歌将更多中国黑客组织与React2Shell漏洞攻击关联

权限提示中的来源显示操控:是安全漏洞还是设计取舍?

Red Hat GitLab 数据泄露事件:日产21,000名客户数据遭曝光,凸显第三方代码库安全风险

信息泄露漏洞深度剖析:Revive Adserver详细错误消息暴露敏感数据

从空客辐射硬化芯片到React漏洞:揭秘现代系统背后的计算机技术

HackerOne:立志成为优秀白帽黑客的进阶实战路线图

连续模糊测试也难以根除的安全漏洞解析

揭秘影响40亿用户的WebXR漏洞:浏览器内存泄露危机

Cloudflare 2025年11月18日全球服务中断事件深度剖析

Hugging Face Transformers 反序列化漏洞深度剖析:CVE-2025-14921技术详解

Revive Adserver用户名字段缺失规范化导致的空白符伪装攻击漏洞分析

ONLYOFFICE文档服务器跨站脚本漏洞CVE-2025-68917技术分析与缓解措施

夏日发布:自动钓鱼与基准测试功能正式上线

WordPress插件高危漏洞详解:CVE-2025-13773代码注入风险

网络安全与数字取证技术周报精选:第41周2025

Mac OS 日常日志:数字取证中的关键日志分析技术

客户端路径遍历(CSPT)资源全指南:从原理到实战

Adobe Experience Manager 存储型XSS漏洞(CVE-2025-64553)技术分析与缓解方案

WordPress Campay支付插件授权绕过漏洞(CVE-2025-12883)技术分析

零信任与AI融合:构建安全未来的技术蓝图

Jitsi应对Log4Shell漏洞(CVE-2021-44228)的临时解决方案

苹果紧急修补两个零日漏洞,与神秘Chrome漏洞利用相关

深度伪造检测测验结果:你能仅凭肉眼识别AI生成的假图吗?

返校季网络安全:家长必备检查清单与技术防护指南

FreeRTOS-Plus-TCP IPv6缓冲区越界读取漏洞剖析

Azure AD Connect权限提升漏洞深度解析与修复指南

AI驱动的基础设施安全:IBM与趋势科技的协同创新

剖析“HIDDEN COBRA”恶意软件:远程访问木马与SMB蠕虫的深度技术分析

CVE-2025-13474:Menulux移动应用授权绕过漏洞深度解析

IBM DevOps Deploy 明文传输漏洞深度解析:CVE-2025-13489技术细节与缓解措施

Better Auth Passkey插件因IDOR漏洞允许任意删除Passkey

DeFi漏洞分析:攻击者如何利用四舍五入错误从Balancer中抽走1.28亿美元

PHP本地文件包含漏洞深度剖析:CVE-2024-58302技术细节与缓解措施

HashiCorp Vault 漏洞:攻击者无需凭证即可登录

WordPress Mavix Education 主题曝授权缺失漏洞,订阅者即可激活插件

梅赛德斯-AMG F1车队借增强现实技术提速测试

揭秘数字安全与开源情报:UNREDACTED 杂志第8期技术聚焦

CVE-2025-34451:proxychains-ng 栈缓冲区溢出漏洞深度剖析

“MongoBleed”高危漏洞遭野外利用,数据库机密信息遭泄露

Sparkle框架签名校验绕过漏洞技术剖析 (CVE-2025-0509)

CVE-2025-0426:通过kubelet检查点API实现节点拒绝服务攻击的安全漏洞分析

CVE-2025-64245深度剖析:外部附件导入组件授权缺失漏洞

疫苗政策混乱会议:CDC专家小组再次推迟关键投票

高危漏洞预警:曙光屋sgwbox N3设备SHARESERVER功能中的远程命令注入

深入解析KAI设计部门官网:WebGL线条模糊、视频拖拽与3D动画技术揭秘

Splunk Universal Forwarder for Windows 权限配置漏洞 (SVD-2025-1206) 技术解析

假日购物季前警惕网络诈骗:实用网络安全指南

Ejabberd 拒绝服务漏洞剖析:畸形消息节如何导致无限循环

提升登录安全:全新 Windows 版 AuthPoint MFA 代理正式发布

ImageMagick BMP解码器整数溢出漏洞CVE-2025-62171技术分析

WordPress插件NewStatPress存储型XSS漏洞CVE-2025-13747技术分析与缓解方案

2025渗透测试报告:揭示导致被黑的关键漏洞

ConnectWise Automate API 关键漏洞公告

ExecuTorch 缓冲区越界访问漏洞剖析(CVE-2025-54950)

Apache Struts跨站请求伪造漏洞CVE-2025-66232技术解析

深度剖析:CVE-2025-10451 BIOS固件高危漏洞威胁与缓解策略

针对CVE-2025-22777 WordPress插件PHP对象注入漏洞的PoC技术分析

网络安全前线:支付巨头拒付赎金、SEC终止SolarWinds诉讼、FCC撤销关键安全规定

WordPress插件权限提升漏洞深度分析:CVE-2025-14397技术剖析与缓解措施

WordPress插件权限绕过漏洞解析:CVE-2025-14581技术细节与修复方案

Opto22 Groov View API中的RBAC权限提升漏洞分析

思科邮件安全设备高危漏洞预警:攻击者可获得根权限并植入持久化后门

curl file://协议路径遍历漏洞:深入剖析与影响分析

Google紧急修复Android野外利用的0-Day漏洞:技术剖析与应对措施

CVE-2025-14530:SourceCodester 房地产列表应用中的任意文件上传漏洞解析

安全AI的未来:在创新与风险之间寻求平衡

服务不可用错误解析:HTTP 429状态码与请求限制

WordPress插件SQL注入漏洞详解:CVE-2025-14050与防护措施

数字取证与事件响应工具及资源年度提名深度解析

全球应用AI强化民主的四种创新技术实践

Grav CMS 高危路径遍历漏洞解析:任意YAML写入可导致账户接管与系统损坏

移动监控植入威胁全景与防御:2022年CTI-EU深度解读

PyPI发布GitHub Action存在可注入的表达式扩展漏洞剖析

利用Rpi-hunter通过默认凭证发现并攻击树莓派

FortiSOAR API访问控制漏洞致信息泄露

Altera Quartus Prime Pro安装程序权限检查漏洞剖析 (CVE-2025-13663)

如何使用Burp Suite检测React2Shell漏洞

Elastic Cloud Serverless 在 Google Cloud 上实现全球扩展,解锁无服务器搜索与AI新体验

专注防御AI伪造:Imper.ai获2800万美元融资,从源头阻止深度伪造与社交工程攻击

开源React服务器曝出最高危漏洞,可导致远程代码执行

Clop勒索软件利用Gladinet CentreStack漏洞进行数据窃取攻击

预算有限下的网络安全:小型企业生存指南

利用老旧FortiOS身份验证绕过漏洞的技术剖析

CVE-2025-66032漏洞剖析:Claude代码工具因命令验证绕过导致的任意代码执行风险

Tenda WH450栈缓冲区溢出漏洞CVE-2025-15162技术分析

解析CVE-2025-61610:NR Modem因输入验证不当导致的远程拒绝服务漏洞

CVE-2025-14708:时广物sgwbox N3设备缓冲区溢出高危漏洞深度剖析

MunkiReport评论模块XSS过滤器绕过漏洞解析

奥斯特拉布推出基于证据的自动化移动应用安全测试平台

首席技术官访谈:揭秘 Checkout.com 的多云架构与 AI 应用

为何以太坊的未来在于智能账户

Windows LNK文件漏洞修复之争:第三方补丁与微软的不同应对策略

Scrapy因Brotli解压实现缺陷存在拒绝服务攻击漏洞 (CVE-2025-6176)

Linux Fu:解锁XCompose,打造你的个性化键盘输入魔法

复古回潮:粉丝社区如何用现代技术复活微软WebTV

揭秘技术客户成功经理:在增长型SaaS企业中扮演的关键技术角色

CUPS漏洞安全通告:Ubuntu发布修复更新

在Windows和Linux系统上开启与检查443端口的完整指南

700Credit数据泄露:影响580万汽车经销商客户的网络安全事件深度分析

新型BlackForce钓鱼套件如何绕过多因素身份验证

Apache Syncope AES加密漏洞:硬编码密钥导致密码可被还原

RealDefense SUPERAntiSpyware本地提权漏洞深度解析:CVE-2025-14489与SAS核心服务暴露危险函数

Ruby 4.0预览版2发布:新版本号与核心功能更新

识破最常见加密货币钓鱼骗局的技术指南

2025年第48周数字取证与事件响应技术动态盘点

通过Microsoft Defender门户从2026年1月起可阻断外部Teams用户

揭秘无形特权:批量赋值在注册流程中的终极指南

WordPress BUKAZU 搜索小部件存储型XSS漏洞深度剖析

Aisuru僵尸网络以Tbps级DDoS攻击,颠覆全球互联网威胁格局

tvOS 26.2发布前最终测试版更新,聚焦Apple TV 4K用户配置文件功能

GitHub增强安全防护:未列出的代码片段中的密钥泄露将被报告

XDR与SIEM安全技术深度对比分析

深入物联网安全:Tenda AC15路由器缓冲区溢出漏洞分析与利用实践

荷兰选民数字觉醒:草根运动将技术专家推入议会

Outlook“MonikerLink”高危RCE漏洞PoC公布,可导致远程代码执行

Robocode目录遍历漏洞深度解析:攻击者可利用递归删除方法删除任意文件

RabbitMQ HTTP API 队列删除权限验证漏洞分析 (CVE-2024-51988)

详解如何从云端外部服务器安全自动化地承担 AWS IAM 角色

WordPress WPS Visitor Counter插件跨站脚本(XSS)漏洞深度解析

CMMC合规指南:分包商与外部服务提供商的技术要求解析

勒索软件威胁态势深度解析:2025年第三季度技术演进与攻击格局变迁

深入剖析MySQL服务器的发展脉搏:一份代码仓库统计报告

华为设备内存管理模块中发现高危漏洞CVE-2025-64314

CVE-2009-3547:Linux内核管道文件系统中的竞争条件漏洞详解

快速解析IP地址:便携式方案与AI辅助优化

Windows 11处理器支持列表变动引发混乱:英特尔CPU识别不再清晰

详解LibreChat XSS漏洞CVE-2025-66452:JSON解析错误引发的跨站脚本攻击

Ivanti发布2025年10月安全更新:EPMM与MDM漏洞披露与修复

TypeScript基础指南:从PHP开发者视角理解类型系统

InsydeH2O 固件高危漏洞剖析:CVE-2025-10451 越界写入威胁系统管理模式安全

GeoServer高危XXE漏洞剖析:通过WMS GetMap功能发起的未授权攻击

Rack多部分解析器存在无限制头部缓冲,可导致拒绝服务攻击

WordPress弹窗插件XSS漏洞分析:CVE-2025-9856技术详解

网络安全与人工智能:英国中小企业IT支持的下一个重大变革

为 Laravel 开发者准备的实用 TypeScript:Inertia Props 解析

高危警报:Fortinet FortiGate设备正遭受SAML SSO认证绕过漏洞的主动攻击

Apache Struts漏洞:攻击者可触发磁盘耗尽攻击的技术分析

ActiveRecord SQL注入漏洞剖析与防范

CISA将Sierra Wireless路由器高危RCE漏洞列入已知被利用漏洞目录

树木通过细胞“死亡”实现近乎永生的生物学机制解析

压缩包文件名欺骗漏洞详解:CVE-2023-39137技术剖析与防御

CVE-2025-14642:code-projects计算机实验室系统存在无限制文件上传漏洞深度分析

2023年Codecademy Python课程深度评测:是否值得学习?

隐藏于众目之下:从PEB中解除恶意DLL的链接

WordPress LazyTasks插件高危漏洞CVE-2025-12963:未经授权即可接管任意账户

PDF Architect高危漏洞解析:UI警告缺失导致的远程代码执行风险

React2Shell漏洞:React服务器组件中的严重未授权远程代码执行漏洞解析

Django 6.0 首个候选版本发布:探索现代工具的最终机会

BRICKSTORM:针对VMware环境的Go语言复杂后门技术分析

2025-2026年科技盛会指南:聚焦云计算、AI与安全

端点漏洞管理:解析两大新安全威胁

攻击者使用真实凭证的身份滥用:如何通过运行时监控检测看似合法的威胁

利用Datadog MCP服务器与AWS DevOps Agent(预览版)加速自主化事故解决

Entersoft如何助力SEBI实体机构构建网络安全与弹性防御体系

基于Arduino Nano的酸雨预测传感器套件

追踪网络犯罪:Scattered Lapsus$ Hunters利用仿冒域名攻击Zendesk用户

读懂Transformer的思想:LLM投毒攻击中的触发词检测技术

美国紧急警报系统遭网络攻击瘫痪,勒索软件肆虐

深入比较Kubernetes数据库Operator:实现可扩展与成本效益的关键

剖析无文件攻击与新型网络威胁:安全防御新挑战

WordPress招聘插件曝路径遍历漏洞,用户可任意读取服务器文件

防御性安全播客第330期:追踪勒索软件攻击与AI工具威胁

假日购物季前警惕网络诈骗:增强账户安全实用指南

vLLM反序列化漏洞剖析:从拒绝服务到潜在的远程代码执行

失而复得:一台ThinkPad的加密与数据安全之旅

深入解析Pwn2Own汽车大赛:CHARX漏洞挖掘中的C++析构器滥用与UAF漏洞

告别静态密钥:福特管理200多个OpenShift集群的无密钥战略

优化端到端流水线:Slack 如何将构建时间减半

零信任架构详解:核心原则、组件与实施挑战

Cfx.re 平台基础设施维护状态更新

在Google威胁情报(GTI)和VirusTotal(VT)中推出“已保存搜索”功能:提升协作与效率

国际执法行动后,LockBit勒索软件组织死灰复燃的技术内幕

Agent Dart证书验证漏洞详解:CVE-2024-48915安全分析

MonstaFTP未认证文件上传漏洞(CVE-2025-34299)利用技术详解

ImageMagick 字体家族清理漏洞:CVE-2025-65955 技术分析

联想系统更新本地权限提升漏洞CVE-2023-4632深度分析

生成式AI革新:SEEDS技术量化天气预报不确定性

血腥之狼扩大Java版NetSupport RAT攻击,瞄准吉尔吉斯斯坦与乌兹别克斯坦

File Thingie 2.5.7文件上传漏洞深度剖析:高危RCE风险与缓解策略

云护栏理论:安全配置的演进与实践

金融科技中的网络安全重要性:风险、挑战与应对策略

macOS高危提权漏洞CVE-2025-43467深度解析

警惕AI钓鱼与假日诈骗:FBI报告2.62亿美元账户接管欺诈损失

CVE-2025-14662:code-projects 学生文件管理系统中的跨站脚本漏洞深度解析

深入解析iOS Search Party:FindMy网络背后的数据追踪与取证分析

从RoundCube RCE到Below权限提升:Outbound靶机完整技术解析

Elasticsearch资源耗尽漏洞解析:用户设置数据引发的OOM攻击

CVE-2025-68065:LiquidThemes Hub Core PHP远程文件包含漏洞技术分析

视频通话故障的沉重代价:如何影响求职、假释与社会信任

Apache Tomcat 相对路径遍历漏洞深度解析 (CVE-2025-55752)

Kgateway v2.1 发布:融合AI网关的统一Kubernetes流量管理平台

复活GM EV1:深入探索90年代电动汽车技术与修复工程

SSL证书过期未续期的严重后果与自动化应对策略

Azure开发者CLI实战:分层基础设施实现容器应用开发到生产的“一次构建,随处部署”

宾夕法尼亚大学数据泄露风波:从否认遭黑客攻击到百万捐赠者记录被窃

IBM Aspera Orchestrator SQL注入高危漏洞CVE-2025-13214技术分析

物联网设备检测:最新签名更新与技术架构解析

聚焦前沿技术:2024北美网络安全与云大会深度解析

假日网络钓鱼骗局:常见手法与防范指南

AI在病毒分析中的实战应用:大规模逆向工程与恶意软件检测

网站安全验证机制与连接安全检查技术解析

从 Lighthouse 17 分到 65 分:upGrad 网站性能优化实战解析

Misskey平台高危授权漏洞CVE-2025-66402深度解析:未授权访问收藏与片段内容

WhatsApp 遭利用传播银行木马:剖析 Astaroth 多阶段攻击链

CVE-2025-14934深度解析:NetCDF-C变量名解析栈缓冲区溢出漏洞

PDFsam Enhanced启动功能高危漏洞解析:UI警告缺失导致远程代码执行

利用DNS技术追踪SSO攻击背后的基础设施

双胞胎兄弟被控删除96个美国政府数据库的网络安全事件剖析

私有5G网络在公用事业领域的优势、应用场景与部署挑战

高危漏洞预警:Neuron-AI框架MySQLWriteTool权限滥用风险

WannaGame 2025 网络安全夺旗赛:挑战二进制利用与Web渗透的全球黑客盛宴

runC容器逃逸高危漏洞深度解析与缓解方案

美国空军调整上一届政府的重组计划:保留多能飞行员与准尉项目

攻击蓝牙栈:深入剖析CVE-2023-40129漏洞利用技术

CVE-2025-14269 安全预警:Headlamp中启用Helm时的凭证缓存漏洞

AWS CEO畅想企业AI未来:数十亿智能体与云端技术栈革新

网络安全风险管理:框架与实战策略详解

AI并未显著降低安全创业的门槛

WatchGuard Firebox T185发布:面向中型市场的下一代桌面防火墙

CVE-2025-14652:itsourcecode在线蛋糕订购系统中的SQL注入漏洞深度剖析

黑客利用Gladinet CentreStack加密漏洞实现远程代码执行攻击

利用SeTakeOwnershipPrivilege漏洞攻击System Shield杀毒软件的任意写入漏洞

Bykea租车服务客户出价验证缺失漏洞分析

信号、Shell与Docker:层层嵌套的调试挑战

CVE-2025-14698:atlaszz AI Photo Team Galleryit应用中的路径遍历漏洞详解

微软Azure Bastion权限提升漏洞(CVE-2025-49752)深度解析

微软Excel的进化史:拥有5亿付费用户,如何在与谷歌等竞争对手的较量中保持领先?

绕过Cloudflare防护:一次安全验证的观察与分析

JetBrains TeamCity 访问控制漏洞 CVE-2025-67740 技术剖析与缓解

Stripo应用导出功能中的Blind SSRF漏洞剖析

华硕RTX 5080 Noctua版深度解析:以静音征服高性能的硬件巨兽

WordPress插件TWW蛋白质计算器存在存储型XSS安全漏洞(CVE-2025-13971)深度分析

Medium网站500错误状态:原因分析与排查指南

市场震荡后的技术分析:加密市场是死猫反弹还是趋势逆转?

CVE-2025-57883:GroupSession协作软件中的跨站脚本(XSS)漏洞剖析

NVIDIA NeMo框架CVE-2025-33212反序列化漏洞深度解析

cURL配置文件解析中的任意释放漏洞分析

SDMC NE6037 路由器存在授权Shell命令注入漏洞(CVE-2025-8890)

Apache Syncope硬编码密钥漏洞:攻击者可窃取数据库明文密码

ExecuTorch存在堆缓冲区溢出漏洞,威胁AI模型安全部署

戴尔 SonicWall 安全远程访问服务器存在多处命令注入漏洞

揭秘BeeStation漏洞:Pwn2Own 2025攻防实战全解析

警惕!你的Android电视盒可能已成僵尸网络一员

WordPress插件ACF Extended高危漏洞:未经认证的远程代码执行分析

arcade-mcp-server 硬编码默认密钥漏洞致HTTP MCP工作端未授权访问

Reviewdog Actions供应链攻击剖析:恶意代码注入与凭证泄露风险

2025年5月云安全月度报告:关键威胁分析与加固指南

AWS CodeCommit重磅回归:深度整合、Git LFS支持与区域扩展蓝图

Rack多部分解析器存在未限制的头缓冲区,可导致拒绝服务攻击

CVE-2025-66256高危漏洞:Mozart FM发射器中存在未授权任意文件上传

解读 Arm Mali GPU 驱动信息泄露漏洞 CVE-2025-2879

SANS互联网风暴中心2025年11月26日威胁播报

React2Shell高危漏洞遭利用,攻击者部署Linux后门窃取云凭证

CVE-2025-68600:Yannick Lefebvre Link Library 中的服务器端请求伪造(SSRF)漏洞深度剖析

提示词架构设计:构建可靠、确定性的AI系统

Jetpack 的未来:AI 融合、架构重组与用户体验重塑

zkSync闪耀EthCC:技术日程全解析,深入零知识证明与ZK Stack

Anthropic发布Claude Opus 4.5:专为开发者打造的顶级AI编程模型

Agent Dart 证书验证缺失漏洞分析

Claude Opus 4.5登陆Vertex AI:开启高效智能体与复杂编码新篇章

另辟蹊径:通过“黑客”招聘解决网络安全人才危机

iPhone 17 Pro 人像夜景模式消失之谜:软件功能意外移除的技术观察

Mayan EDMS跨站脚本漏洞CVE-2025-14691深度剖析

网站技术故障通告

Spotify美国区订阅涨价背后的商业与技术洞察

CVE-2025-15138:Prasathmani TinyFileManager 中的路径遍历漏洞剖析

WordPress插件存储型XSS漏洞CVE-2025-13969技术详解与缓解措施

Arista EOS OSPFv3漏洞剖析:CVE-2025-8872资源耗尽威胁与缓解策略

Shai-Hulud 2.0:解析2025年最激进的NPM供应链攻击“第二次降临”

在家模拟水控系统:构建工业系统网络安全测试环境

亚马逊CTO的告别警告与AI安全挑战

极致隐私更新:端到端加密(E2EE)电子邮件指南

Lumma信息窃取木马活动激增,采用自适应浏览器指纹技术

利用AI前端工程师将UI交付速度提升四倍

Autodesk组件缓冲区溢出漏洞深度剖析:CVE-2025-9452技术细节与缓解措施

黑客利用ClickFix技术部署NetSupport RAT木马

构建稳定可移植软件的核心技术指南

与云共舞:后现代安全视角下的云架构与故障域考量

《纽约时报》Wordle谜题提示与解答:2025年11月27日第1622期

Azure Pipelines 代理镜像即将迎来重要更新:操作系统版本更迭与迁移指南

使用Terraform保障基础设施安全的六种方法

Altera HLS编译器CVE-2025-13669路径劫持漏洞技术剖析

如何有效衡量托管IT服务的长期性能表现

Intel Gaudi 3 驱动程序预计将随 Linux 6.20/7.0 内核登场

WordPress插件高危漏洞解析:CVE-2025-14044不安全反序列化风险

深入剖析CVE-2025-13809:Orion-ops SSRF漏洞的技术细节与威胁分析

剖析Shai-Hulud 2.0:2025年最激进的NPM供应链攻击内幕

揭秘网站背后的数据追踪:深入解析Cookie技术与用户隐私管理

高危漏洞!WebXR技术缺陷威胁超40亿Chrome及Chromium内核浏览器用户

WordPress URL Media Uploader插件曝授权缺失漏洞 (CVE-2025-14045) 技术分析

Rack 框架中发现潜在信息泄露漏洞(CVE-2025-61780)详解

微软发布 VS Code JavaScript/TypeScript 现代化升级工具

Meta完成全球最长开放海底光缆2Africa核心建设

MongoDB高危漏洞“MongoBleed”遭利用,8.7万台服务器敏感信息泄露

vLLM多模态嵌入输入形状不当导致拒绝服务漏洞分析

印度强制所有智能手机预装不可卸载的安全应用,引发安全与隐私担忧

Stack Overflow 2025年12月更新速览:MCP服务器、开放式问答与代码复制功能

红队与蓝队:CISO的进攻性安全指南

网络安全攻防升级:恶意软件演变与攻击手法革新

身份与访问管理指南:构建数字化安全新边界

在Windows系统中挂载Mac APFS镜像文件的方法详解

《数据法案》对物联网设备的定义错误:为何众多企业误判合规范围

CIS 2025年11月基准更新:涵盖防火墙、云与移动安全的关键配置指南

CVE-2025-66552:Nextcloud Server 管理审计功能在群组文件夹中存在日志缺失漏洞

利用事件驱动Ansible与红帽Lightspeed实现自动化响应

PKI认证实践指南:8个实例详解

使用Firejail、Landlock与bubblewrap加固系统安全

逻辑缺陷深度解析:从访问控制绕过到加密漏洞的利用

iOS 与 Android 核心技术对比:操作系统、安全与生态差异详解

BlackLotus UEFI 启动套件源代码在 GitHub 上泄露

探究USB-C充电电池:内部电路、效率分析与实测数据

CIS安全基准2025年12月更新:涵盖Kubernetes、云原生及苹果生态的配置指南

DNN平台SVG上传功能存在存储型XSS漏洞解析

HashiCorp Vault 身份验证漏洞:无需凭证即可登录的风险分析

CISO预算策略:将网络安全转化为不可或缺的业务赋能器

Fluent Bit曝出五大安全漏洞,含栈缓冲区溢出与身份验证绕过

微软发布用于PC的7B参数智能体模型Fara-7B:本地运行复杂任务的新范式

利用分层基础设施实现Azure Container Apps从开发到生产的部署

黑客活动家走向星际:针对太空领域的网络威胁与AI攻击新手段

ExecuTorch边界检查漏洞解析:模型加载中的越界访问风险

AI时代网络安全攻防战:从辅助到自主防御的技术演进

当团队拓扑遇上微服务模式:QCONSF 2025 微服务平台深度探讨

Mac OS日志取证分析:揭秘daily.out中的磁盘使用与系统运行信息

Python与PHP构建的伪造邮件发送工具技术解析

利用AI智能体实现Reddit自动化线索挖掘与精准触达

携手Black Forest Labs将FLUX.2 [dev]引入Workers AI:功能强大的开源图像生成模型

利用AI简化身份安全查询:告别KQL,自然语言赋能安全分析

Grassroot DICOM JPEG编码器内存越界读取漏洞深度分析

WordPress Brizy插件信息泄露漏洞剖析:CVE-2025-0969技术细节与缓解措施

ImageMagick BMP 解码器整数溢出漏洞剖析与修复

Linux内核6.18发布:重大架构升级与Bcachefs移除

给长者的10个在线安全黄金法则:从密码到VPN全面防护

利用压电传感器和Ableton软件将原声鼓组改造为静音电子鼓的技术方案

深入解析Windows NT DLL委托机制及其在安全中的应用

2029大选选区查询:高效邮政编码数据存储与检索技术

网络安全攻击趋势演进:从钓鱼邮件到高级勒索软件的攻防博弈

全系列Intel GPU在树莓派与RISC-V平台上的运行指南

分析Shai-Hulud 2蠕虫窃取的敏感数据:大规模NPM投毒与供应链攻击详情

2025年Publickey年度热门技术文章TOP10:AI代理崛起、云格局重塑与开源新动向

“0ktapus”钓鱼攻击触手伸及130家公司,利用MFA漏洞实施供应链攻击

详解CVE-2025-14933:NetCDF-C库整数溢出漏洞,可导致远程代码执行

Firefox 移动端重磅更新:设备端网页翻译、个性化图标与AI搜索新选择

高危漏洞预警:QNAP QTS系统身份验证绕过漏洞CVE-2025-59385技术分析

实战指南:如何管控Windows更新以避免系统性能下降

解读企业需要托管安全服务提供商的7个关键信号

Django CVE-2021-3281补丁不完整导致的路径遍历漏洞分析

Kubernetes Windows节点命令注入漏洞 (CVE-2024-9042) 深度解析

首个SHA-256二次原像碰撞得到验证:W-调度表漏洞的结构性分析

当AI助手沦为攻击者的指令控制中心——API安全新威胁

Ruby-saml SAML身份验证绕过漏洞深度剖析

检测暴露的ReactJS和Next.js RSC端点的新扫描工具(CVE-2025-55182)

Wekan附件上传API身份验证漏洞剖析:CVE-2025-65781技术细节与影响

WatchGuard Firebox T85-PoE 停止销售公告与技术迁移指南

网络安全产品革新:从技术文档到价值沟通的范式转变

从Meta到NVIDIA:AI服务器中的代码复用如何传播关键RCE漏洞

Rack框架因未限制URL编码请求体解析而存在内存耗尽DoS漏洞

5G专网在公用事业领域的优势、应用与部署实践

实战验证:使用PowerShell检查Exchange传输规则拦截垃圾邮件效果

深入剖析HTB Editor靶机——从XWiki漏洞到NetData本地提权

戴尔ControlVault3驱动程序曝出多个内存越界漏洞

Grav CMS 1.7.49 存储型XSS漏洞深度剖析

数字取证分析:方法、工具与流程文档化

2025年度回顾:星实验室的漏洞攻防实战与技术社区建设

构建国际化网站:技术架构与实战解析

图神经网络(GNN)深度解析:原理、架构与PyTorch实战

构建基于17亿参数模型的开源AI自动化攻击框架

Tenable Security Center 高危漏洞补丁发布与升级指南

DNN平台因SVG文件上传导致存储型XSS漏洞深度剖析

ActivID 身份验证绕过漏洞分析:从攻击面测绘到管理员账户接管

假冒微软Teams与Google Meet安装程序传播Oyster后门病毒

CDC新副署长质疑疫苗效力,公共卫生政策陷争议

用AWK和Perl处理大规模生物信息数据的实用技巧

全面解析SBOM:软件物料清单,保障软件供应链安全

揭秘LLMOps:运用Docker高效部署大型语言模型的实践指南

审计两年后仍未整改,北塞勒姆学区持续将敏感学生数据置于风险之中

libcurl HAProxy连接复用漏洞:导致IP欺骗与mTLS上下文走私

WordPress SurveyJS插件CSRF漏洞解析:CVE-2025-13140技术详情

2025暑期实习生技术项目亮点:构建Dropbox的AI驱动搜索与基础设施

Ash框架授权漏洞:调用钩子顺序异常导致的安全风险解析

构建Slack异常事件响应系统:从检测到自动响应的安全架构

Solaris 11.4 SRU87 发布:企业级更新与安全强化

CVE-2025-14909:JeecgBoot用户会话管理漏洞剖析与应对策略

为何“预防性安全”总被忽视:深入探讨安全团队的工作困境与技术架构挑战

WordPress URL 短链接插件曝出高危 SQL 注入漏洞(CVE-2025-10738)

从测试环境到生产环境完全控制:JWT认证漏洞深度剖析

CVE-2025-68696:高危SSRF漏洞影响Ruby httparty库

GitHits:面向AI编程代理与开发者的代码示例搜索引擎

FortiWeb路径遍历漏洞导致远程代码执行风险剖析

防范朝鲜虚假求职者:CISO 安全实践指南

网络安全与韧性政策:英国强化关键行业监管新举措

数字取证实战:解析2016款本田雅阁车载系统数据

wasm3 未受控内存分配漏洞详解

Proofpoint CEO谈18亿美元收购Hornetsecurity及其IPO计划:网络安全市场的新格局

全球网络威胁全景:从零日漏洞到高级持续性威胁的技术深度解析

安全研究员的数学指南:从二进制到算法分析

Tenable 补丁管理修复Java组件漏洞安全通告

Kentico Xperience 反射型XSS漏洞深度解析 (CVE-2024-58319)

开源AI驱动开发工作流:构建自适应与可控的软件开发流程

利用 Jamf Pro 蓝图部署自定义 DDM 声明

WordPress插件doubledome资源库CSRF漏洞深度解析

Hackney库SSRF漏洞解析:CVE-2025-1211 技术细节与修复方案

SAP携手塔塔咨询服务,以云与生成式AI驱动IT转型

WBCE CMS严重SQL注入漏洞剖析:低权限用户可导致数据库完全沦陷

高危漏洞预警:Growatt ShineLan-X跨站脚本漏洞分析

WordPress插件中的存储型XSS漏洞:CVE-2025-12537技术深度解析

Zscaler云服务认证与管理员界面服务降级事件解析

Laracasts 教程:构建 Laravel 社交应用之后台与前端组件

Nextcloud Tables v1 共享枚举未授权访问漏洞分析

Soda PDF桌面版XLS文件安全漏洞解析:UI警告缺失导致远程代码执行

网络安全警报:中国黑客利用Brickstorm恶意软件渗透政府与IT实体

Spring Data AOT 存储库探秘:提升启动速度与可调试性

识破深度伪造视频:实用技巧与技术工具指南

从安全验证提示窥探网站防护机制:Cloudflare Ray ID与连接安全检查

网络安全威胁深度解析:漏洞、恶意软件与CIS防护指南

Tenda AC20路由器堆栈缓冲区溢出高危漏洞分析

Zoom窃密者揭秘220万浏览器扩展如何窃取企业会议情报

详解如何开放及检查443端口:增强网络安全的关键步骤

DLL劫持与Windows辅助功能的黑客攻击技术

使用 GitHub Actions 将 Docker 镜像推送至 AWS ECR

CVE-2025-66167:merkulove Lottier插件中的授权缺失漏洞分析

ShadowV2僵尸网络趁AWS宕机席卷28国:一次大规模物联网攻击预演

风格化编程:如何将AI生成的“氛围代码”转化为可维护的工程资产

深入解析 LinkPro eBPF 内核级Rootkit的攻击技术与隐蔽机制

微软携手Ciena构建零信任分层光网络架构

Elasticsearch权限漏洞引发拒绝服务攻击的技术解析

从 Security Hub CSPM 到 Security Hub:自动化规则迁移实战指南

端点漏洞:FortiGuard实验室揭示谷歌Chrome安全更新

Mintlify平台部署漏洞:可预测标识符导致安全补丁被绕过

phpPgAdmin SQL注入漏洞深度剖析

Dart HTTP 包 CRLF 注入漏洞深度解析 (CVE-2020-35669)

NVIDIA Isaac-GR00T TorchSerializer 反序列化漏洞深度解析:远程代码执行风险与修复方案

SmartApeSG ClickFix攻击利用Finger命令进行恶意流量分析

GitHub Action j178/prek-action 存在严重代码注入漏洞

2025年EMEA地区GitLab合作伙伴奖获奖者揭晓

2026年云战略新动向:五大技术转型引领混合云未来

Django Allauth CVE-2025-65430:令牌失效漏洞详解

AWS私有证书机构现已支持分区CRL,显著提升证书管理可扩展性

GeoServer WMS服务中反射型XSS漏洞技术分析

CVE-2020-36873:Astak 摄像头未授权配置泄露漏洞深度解析

Samly访问控制漏洞深度分析:会话管理失效引发安全风险

模拟滤波入门:拆解RC电路与信号处理的奥秘

m0leCon 2026 新手CTF赛事详情与技术入门

YouTube测试自定义订阅源:恶意软件分析平台的视角

使用Bazel和软件工程原则:Slack如何构建更快的软件构建系统

WordPress FindAll Listing插件权限提升漏洞解析

LastPass因2022年安全漏洞遭英国ICO罚款120万英镑:技术分析与应对策略

间谍指控:美国驱逐资深俄罗斯宇航员,涉 SpaceX 技术信息

CVE-2025-13912安全更新指南:Clang LLVM潜在非恒定时间编译代码漏洞

Nextcloud 存储型XSS漏洞:SVG文件上传风险分析

Dart HTTP 库 CRLF 注入漏洞详解 (CVE-2020-35669)

漏洞聚焦:TruffleHog、Fade In 与 BSAFE Crypto-C 的安全漏洞剖析

基础设施即代码(IaC)与应用安全分析新利器:PoIEx 交叉点探索器

Contao模板闭包中的远程代码执行漏洞(CVE-2025-65960)技术分析

C#记录类型与集合的深度探讨:自定义相等性比较与工具集成

gRPC-Swift服务器中可触发断言的拒绝服务漏洞分析

Apache Dcat-Admin文件包含漏洞(CVE-2025-65656)详解

M365 Copilot命令注入漏洞CVE-2025-59252技术细节解析

在AWS网络防火墙上通过Infoblox托管规则实现预测性安全

防火墙与EDR的盲区:为何集成化MDR是应对高级网络威胁的关键

机器人如何将电子垃圾变为科技金矿

重新构想WordPress贡献赞助:开源项目与企业资助的平衡之道

深入解析CVE-2025-9488:WordPress Redux框架存储型XSS漏洞

macOS敏感数据泄露漏洞CVE-2025-43466深度解析

WordPress插件Pochipp授权缺失漏洞(CVE-2025-66129)技术剖析

WordPress插件授权缺失漏洞分析:CVE-2025-13866与跨站脚本风险

Duo AI 助手扩展至亚太地区,赋能身份安全管理

利用Infoblox通用IPAM与Google内部范围集成简化IP地址管理

高危漏洞预警:libbiosig库栈缓冲区溢出可致远程代码执行

GitHub Action j178/prek-action 存在代码注入高危漏洞

Flickr论坛分页参数未充分过滤导致高资源消耗漏洞分析

AI大泡沫与云端机器人奶奶:AI时代的安全与投资迷思

解析被拒绝的漏洞:CVE-2025-67907 无效状态详解

HTB:WhiteRabbit 渗透测试实战 - 从Web漏洞到容器逃逸的完整攻击链

HPE NPort设备Web API空字节注入漏洞分析

Fortinet FortiGuard防病毒定义更新技术清单

2025年第三季度威胁技术趋势:LOLBIN与CVE漏洞利用成主流

PbootCMS SQLite数据库文件访问漏洞详解 (CVE-2025-15153)

Tomiris APT组织新工具与技术揭秘:多重反向Shell与Havoc、AdaptixC2框架

深入剖析蓝牙栈攻击:CVE-2023-40129漏洞的完整利用链

OISF 2021 黑客技术解析视频集锦

数字取证与事件响应周报:第40周技术动态聚焦

揭秘“网络垃圾”:当权威机构滥用AI威胁论谋利

AWS发布新一代AI训练芯片Trainium3,性能飙升四倍并引入革命性混合生态

构建智能物理AI:通过Strands Agents、Bedrock AgentCore、Claude 4.5、NVIDIA GR00T与Hugging Face LeRobot实现从边缘到云端协同

2025年第39周数字取证与事件响应技术周报:聚焦SaaS供应链攻击、恶意软件分析与DFIR工具更新

揭秘Open Bug Bounty:一个专注于负责任漏洞披露的众测平台

绕过Cloudflare验证:探索OpenBugBounty连接安全检查背后的技术

FortiWeb认证绕过漏洞深度剖析:CVE-2025-64446的技术机制与防御

XDR与SIEM:新一代安全检测与响应平台对比分析

构建AI时代的数据梦之队:关键角色与架构策略

深入Kubernetes SIG Docs:技术文档与社区协作

WordPress FileBird 插件 CVE-2025-12900 授权缺失漏洞分析

突破沙箱隔离:深入剖析CNG密钥隔离服务提权漏洞

使用GitHub Actions将Docker镜像推送到AWS弹性容器仓库

欧洲刑警与瑞士警方联手捣毁暗网14亿美元加密货币混币器

公开贡献如何塑造WordPress职业生涯:资深开发者Topher DeRosia的洞见

Autodesk共享组件高危漏洞CVE-2025-10882深度剖析

AI注入攻击:新兴的网络安全威胁与历史渊源

高危漏洞预警:Elementor插件的King Addons权限提升漏洞CVE-2025-8489详解

Azure AD Connect 权限提升漏洞深度解析

将Neovim配置迁移至Nix:实现可复现的开发环境

使用 Azure AI 着陆区构建智能:可扩展、安全 AI 解决方案的蓝图

ProseMirror转HTML库的XSS漏洞:未转义的属性值引发跨站脚本攻击

Nextcloud Deck应用权限绕过漏洞分析与修复报告

SOAR与SIEM深度解析:网络安全自动化的核心

警报:WordPress插件“我的Allegro拍卖”存在高危跨站请求伪造漏洞

XWiki高危漏洞深度剖析:CVE-2025-66474 Eval注入与RCE风险

Sryxen恶意软件利用无头浏览器绕过Chrome防护机制

CSS 背景模块第四级首个公开工作草案发布:新增背景控制功能

Telegram迷你应用钓鱼攻击:揭秘与防范指南

美国业余无线电联盟支付百万美元赎金:勒索软件攻击的警示与应对

WordPress插件严重漏洞预警:CVE-2025-68085授权缺失威胁网站安全

新加坡CSA警告SmarterMail高危RCE漏洞:无需认证即可远程执行代码

SpecterOps与Tines战略合作,原生集成BloodHound实现自动化攻击路径管理

Revive Adserver 6.0.1 反射型XSS漏洞深度剖析

Cisco 安全防火墙的 AIOps:提升运营效率与安全的变革性力量

TeamViewer DEX 输入验证漏洞:CVE-2025-64993 技术分析

SteamCMD GitHub Actions 漏洞:认证令牌在日志中泄露的安全警示

美国CISA披露ScadaBR跨站脚本漏洞遭在野利用

脆弱的加密实践如何威胁银行业软件安全

突破旧管道沙箱 - CVE-2022-22715 Windows Dirty Pipe漏洞剖析

勒索软件即服务团伙Alphv/BlackCat的混乱"退场"骗局

网络发言警示:七类可能导致入狱或失业的推文与帖子解析

CVE-2025-66257:Mozart FM发射器中的未授权任意文件删除漏洞剖析

GitHub Actions下载工具包曝高危漏洞:任意文件写入风险剖析

网络安全焦点:CloudFlare大范围故障、AI隐私泄露与Salesforce数据窃取调查

顶尖Shopify开发工具指南:提升电商开发效率与性能

Tenda AX9路由器弱哈希漏洞(CVE-2025-14636)技术分析与防护指南

Rack框架惊现信息泄露漏洞:攻击者可绕过代理访问控制

利用AWS中断攻击28国,新型Mirai僵尸网络ShadowV2的技术剖析

CVE-2025-41700:CODESYS开发系统反序列化漏洞技术剖析

警惕WordPress插件存储型XSS漏洞:CVE-2025-13846技术分析与缓解措施

Sentry SDK敏感头信息泄露漏洞解析

深入剖析企业AI部署:从技术实现到风险管理的实战指南

WordPress插件完整路径泄露漏洞分析与利用脚本详解

剖析CVE-2025-14064:WordPress BuddyTask插件授权缺失漏洞

Adobe Experience Manager 存储型XSS漏洞深度分析:CVE-2025-64826

Django归档解压路径遍历漏洞剖析:CVE-2021-3281补丁不完全的警示

使用OAuth和Entra ID实现安全的MCP OAuth桌面客户端

多款Linux发行版发布关键安全更新

修复iCloud Drive速度极慢问题的实用指南

QuicDraw(H3):解决HTTP/3竞态条件测试难题的新工具

Stripo应用导出功能中的盲SSRF漏洞:利用缺失端点将邮件消息导出至Zapier

多云端IP轮换利器:OmniProx简化IP轮换操作

黑客利用IoT漏洞大规模部署新型ShadowV2恶意软件

僵尸网络域名信誉数据库深度解析

水坑攻击推送ScanBox键盘记录器:APT TA423的侦察框架剖析

详解Cloudflare访问限制错误1005:ASN被禁与故障排查

Apache Syncope曝高危漏洞:硬编码AES密钥导致密码可被解密

Apache HTTP服务器跨站请求伪造漏洞CVE-2025-66231详解

Ubiquiti UniFi无线接入点安装与配置详解

CVE-2025-66224:OrangeHRM 因 Sendmail 参数注入导致任意文件写入与代码执行漏洞剖析

韩国电商巨头Coupang承认数据泄露,波及3370万用户

利用AI代理简化安全调查:Slack工程团队的技术实践

GLPI 密码重置机制中的用户名枚举漏洞详解

WordPress插件CSRF漏洞分析:Foxtool All-in-One的非ce验证缺陷

数字取证与安全事件响应周报:第39周 - 2025年

高危漏洞预警:Ray框架通过DNS重绑定攻击在Safari和Firefox浏览器中可遭远程代码执行

利用硬编码密钥的Gladinet漏洞:未授权访问与远程代码执行详解

FortiGuard动态应用安全测试(DAST)最新漏洞公告解析

在仅含标准用户的Mac上恢复管理员权限的技术指南

SohuTV CacheCloud登录控制器跨站脚本漏洞剖析

开发者在使用代码签名证书时常犯的顶级安全错误

Revive Adserver 分页参数无限制漏洞导致资源耗尽与大日志提取

基于17亿参数模型的开源AI自动漏洞利用框架:网络安全新威胁

AWS发布Amazon Route 53全局解析器,提供安全的任播DNS解析(预览版)

高效管理Git工作树:tree-me工具的妙用

lychee链接检查Composite Action中发现的代码注入漏洞剖析

Linux内核Oracle版本安全漏洞修复通告

Firefox 192期技术日志:DevTools优化、WebDriver升级与性能提升详解

学生贷款数据泄露事件:250万条记录曝光,社交工程攻击风险加剧

Foxit PDF Reader 多高危漏洞修复安全通告

Ring服务状态异常事件:Modes面板加载故障的技术通告

InQL v6.1.0 重磅发布:新功能与贡献者专属好礼来袭!

走出误区:高效利用GPU的计算挑战与调度策略

WordPress插件高危漏洞:10up Eight Day Week Print Workflow 敏感信息泄露详解

网络传输层深度解析:TCP、UDP与QUIC的核心功能

一软件商疏失致多法院敏感文件暴露,数据安全警钟再鸣

新版Pebble智能手表:现已实现100%开源

英国NHS患者数据遭内部访问,一女子被起诉

Django数据库框架曝SQL注入漏洞,影响FilteredRelation别名功能

华为、中国监控与技术安全的全球审视

批量订单中单个行程状态更新的逻辑漏洞分析

AI能被欺骗吗?解析“智能”技术的潜在风险

ComposioHQ目录遍历漏洞(CVE-2025-56427)信息泄露分析

高危路径遍历漏洞分析:CVE-2025-66449 如何导致任意文件写入与代码执行

CVE-2025-24362:CodeQL Action调试构件泄露敏感令牌的漏洞剖析

AWS为Amazon Connect注入客户服务AI代理

审查Active Directory中的外部安全主体以增强域安全

Vapor HTTP请求错误处理不当导致服务器崩溃漏洞分析

深度解析三大安全认证授权协议:OAuth、OpenID Connect与SAML

探讨安全设计为何与真实用户体验脱节:从密码困境到以用户为中心的设计

CVE-2025-66217:AIS-catcher MQTT 解析整数下溢导致的堆缓冲区溢出漏洞分析

AWS发布Agentic AI语音助手Nova Sonic,并宣布与谷歌云联合推出多云网络互连方案

XRY 11.2.1 发布:强化对现代设备与操作系统版本的支持

从设计UX中汲取灵感:Vibecoding工具如何俘获所有人的心

谷歌一键退出URL安全风险剖析:会话管理的设计缺陷与社会工程攻击

多厂商 DPU 在 Red Hat OpenShift 中的统一管理

AWS Shield新功能:多账户网络安全管理与分析,强化云端安全

CVE-2025-32096:Pexip Infinity 中可达断言漏洞剖析与威胁情报

掌握Fluent Bit:在Kubernetes上控制日志的实践指南

揭秘Stack Internal:企业AI智能层的知识驱动引擎

Ejabberd 拒绝服务漏洞:畸形报文引发的无限循环

战锤40K:战争黎明4新剧情预告片揭示可玩黑暗天使阵营,2026年PC平台发售

揭秘隐蔽红队网络钓鱼:利用AITM会话劫持技术的新兴威胁

从病毒、蠕虫和木马攻击中恢复:关键步骤与防御策略

利用追踪器名称在转化统计中实现存储型XSS漏洞深度解析

Ivanti EPMM系统恶意监听器技术分析与检测

curl FTP状态机无限循环漏洞剖析

一场嘈杂的勒索软件攻击如何暴露长期潜伏的网络间谍活动

当 sendDefaultPii 设置为 true 时 Sentry SDK 会泄露敏感标头信息

零售业领袖揭示网络安全担忧:AI攻击与防御的悖论

高危漏洞 CVE-2025-67747 解析:Fickling 工具因过滤不完整导致的代码执行风险

Angular HTTP客户端因协议相对URL导致XSRF令牌泄露漏洞深度解析

MSP360备份软件高危漏洞解析:链接解析不当引发的本地权限提升

Quarkus 数据泄露漏洞分析:上下文复制导致的潜在风险

REDAXO CMS 媒体池信息横幅反射型XSS漏洞剖析

Flickr论坛分页漏洞:未充分过滤引发的无限循环与资源耗尽

Stripo邮箱编辑器Webhook导出功能中的盲SSRF漏洞技术分析

2025冬季挑战赛:打造对称自打印的ELF二进制文件

GRPC-Swift 服务器因可触发断言导致拒绝服务漏洞剖析

2025年第40周:数字取证与事件响应技术动态汇编

MetaMask安全月报:2022年9月技术回顾与漏洞分析

Tryton ERP安全漏洞:数据导出时未正确执行访问权限检查

立陶宛嫌疑人因传播感染280万系统的KMSAuto恶意软件被捕

Rack多部分解析器存在无限制头部缓冲漏洞,可导致内存耗尽型拒绝服务攻击

深入揭秘:UNREDACTED杂志第008期——聚焦OSINT与数字隐私安全技术

Nextcloud Tables应用权限缺陷:缺失所有权检查导致列可被移至其他用户表格

聚焦数字取证与安全:2025年Techno Security会议前瞻

一文读懂网络安全:定义、威胁与技术支柱

全球数据大规模泄露:黑客组织ByteToBreach公开叫卖航空、银行及政府敏感数据

数据库事务的陷阱:并发控制如何影响应用安全

GitHub Actions 下载工件漏洞:路径穿越导致任意文件写入风险剖析

CVE-2025-65952路径遍历漏洞分析:自定义资产管理中的安全风险

Flickr 论坛分页漏洞:因输入清理不足导致的高资源消耗攻击

工业控制系统安全漏洞剖析:CVE-2025-13911与Ignition SCADA的权限滥用风险

用 GitHub Copilot 代码代理快速清理积压任务:WRAP 方法详解

Zenitel TCIV-3+设备反射型XSS漏洞技术分析

Solidity隐秘代码大赛获胜者2022:巧妙绕过Gas优化的安全陷阱

Windows下cURL的file:// URL UNC路径访问漏洞剖析:SSRF与凭证窃取风险

Linux 内核 6.18 版本开发数据概览

libcurl SFTP 上传恢复功能中的TOCTOU竞争条件漏洞分析

普京执笔特朗普的乌克兰“和平”计划:一份俄式外交文件的语法指纹分析

phpPgAdmin跨站脚本漏洞(CVE-2025-60796)技术分析

深入解析 Monorepo:超越单一代码仓库的技术架构与权衡

Net-SNMP snmptrapd 严重内存缓冲区漏洞分析与安全更新

深入解析CVE-2023-53883:Webedition CMS远程代码执行漏洞

神秘的“SmudgedSerpent”组织:揭秘伊朗针对美国智库的网络钓鱼攻击

AWS Partner Central 现已集成至 AWS 管理控制台,开启统一技术体验

C#记录类型与with操作符的深入解析与安全实践

高危预警:SonicWall SMA1000设备本地权限提升漏洞(CVE-2025-40602)技术剖析与修复方案

全球网络安全事件中常见的公开工具深度解析

网络安全运营中心最佳实践与SOC设计指南

Cloudflare成功拦截有史以来最大的29.7Tbps DDoS攻击,Aisuru僵尸网络幕后作祟

Docker助力大语言模型部署:容器化实践与优化

基于混合RAG与LLM构建可审计的证据驱动评审管道

WordPress插件Subscribe to Unlock Lite曝高危远程文件包含漏洞

解决MsfVenom生成Shellcode在缓冲区溢出中执行失败的问题

Serverpod客户端证书验证漏洞:CVE-2024-29887深度解析

警惕高薪陷阱:剖析求职短信诈骗的技术与防范

2026网络安全新法与趋势:一份实用的个人数字安全指南

WordPress HAPPY工单系统授权绕过漏洞 (CVE-2025-14581) 技术分析

OpenAI Codex CLI 曝出严重漏洞:通过本地配置注入恶意命令

国际执法行动“终局之战”成功摧毁Rhadamanthys窃密恶意软件基础设施

微软安全公告MS16-123:修复Windows内核模式驱动提权漏洞

2025年第44周数字取证与事件响应技术动态汇总

使用 Vue.js 与 Quasar 框架革新求职体验:移动优先的技术实践

深度解析:CVE-2023-53879 NVClient栈缓冲区溢出漏洞

CISA引领CVE项目未来的授权、使命与动力

人工智能与社交媒体:重塑社会权力的技术抉择

深入解析 WordPress a3 Lazy Load 插件的存储型XSS漏洞 (CVE-2025-9873)

Amazon API Gateway响应流:构建高响应性API的实用指南

SOC 2合规:SaaS公司安全建设的金标准指南

OpenID Connect客户端Atom耗尽漏洞解析与修复指南

JeecgBoot授权漏洞CVE-2025-15126技术分析

MQTT Ruby Gem 主机名验证漏洞详解 (CVE-2025-12790)

勒索软件联盟激增推动网络犯罪浪潮,安全警报升级

网络安全行动与执法协调:从Europol会议看Operation Endgame

五大真实软件噩梦:代码完整性验证如何化险为夷

.NET 10中的[UnsafeAccessorType]:更便捷的反射访问

深入浅出:与Nate Schutta探讨软件工程基础

Wireshark 4.6.2 版本发布:修复漏洞与强化网络安全分析

CVE-2025-55174 - KDE Skanpage 不受控文件截断漏洞剖析

钓鱼攻击成企业主要威胁:最新数据揭示身份保护的紧迫性

深入解析Tibco WebFOCUS与Epson ePOS打印机中的XXE与SSRF漏洞利用

打造卓越开发者体验:核心原则与实用策略

老兵领衔的Blast Security重磅推出,推动云安全从被动响应转向主动防御

网络星期一前夕惊现2000+虚假购物网站骗局

英国对华间谍案起诉失败:网络安全威胁与法律困境

WordPress主题漏洞剖析:Construction Light认证绕过与CSRF缺陷

全面迈向Wayland未来:KDE Plasma 6.8将仅支持Wayland

深入解析CVE-2025-43512:macOS逻辑漏洞与权限提升风险

AWS IMDS 服务模拟漏洞解析与应对策略

谷歌云存储成本管控完全指南

俄罗斯警方逮捕疑似Meduza信息窃取程序开发者

SAST与DAST对比:为应用安全选择正确的测试方法

高危漏洞预警:CVE-2025-55061 - 不受限制的危险文件上传

Linux无线网络故障排查:设置监控模式后IBSS网络Ping失败的解决之道

解析Soda PDF Desktop CVE-2025-14408:一个PDF文件解析的越界读取漏洞

在Ubiquiti UDM Pro SE上配置WireGuard VPN完整指南

CVE-2025-66284:日本Total System公司GroupSession Free版本中的存储型跨站脚本(XSS)漏洞详解

CVE-2025-14696:深圳思讯软件商汇集团业务管理系统弱密码重置漏洞深度剖析

展望2026:Linux生态系统的发展趋势与技术演进

Imperva 客户已受保护:React 服务器组件(RSC)高危漏洞分析

Elastic Stack 9.1.9 版本正式发布:技术更新与升级指南

Cloudflare 数据中心的计划内维护:技术细节与影响说明

澳大利亚《隐私法》下创纪录的580万澳元民事罚款:医疗数据泄露案剖析

FedRAMP机构如何评估云服务提供商的安全评估报告

道琼斯公司如何通过无头WordPress架构实现新闻发布的“秒级”优化

在FOSDEM Fringe 2026举办设计与文档诊所

MiniPay集成Binance Connect:便捷的稳定币充值与支付新体验

Adobe Experience Manager 存储型XSS漏洞深度剖析 (CVE-2025-64574)

C# 记录类型中 `with` 运算符的意外不一致性解析

白帽黑客之困:公司修复十个漏洞后关闭赏金计划拒付酬劳

揭秘SCIM协议中的身份管理安全漏洞与审计技巧

TeamViewer DEX路径控制漏洞分析:CWE-427可导致本地权限提升

Backdrop CMS主机头注入漏洞深度解析与利用验证

Azure DevOps Server 2022.2 十一月更新补丁发布

SIDEWINDER在2022年的网络间谍活动全解析

勒索软件攻击剖析:Qilin团伙如何导致朝日啤酒停产

WordPress插件授权缺失漏洞深度剖析:CVE-2025-14392技术细节与缓解方案

Node.js systeminformation 库高危命令注入漏洞深度解析

如何可视化水表读数并在用水量过高时获得警报

XWiki平台反射型XSS漏洞深度解析:CVE-2025-66472技术细节与缓解措施

微软零信任DNS与Infoblox威胁防御™携手强化企业安全

使用OAuth DPoP和Duende身份提供商构建安全的MCP服务器

揭秘Windows RDP客户端日志:利用事件ID 1024追踪横向移动

使用Jamf Pro蓝图部署软件更新声明以实现macOS自动升级

面向第三方身份管理的 Duo 解决方案:构建安全的零信任访问体系

笔记本电脑失而复得:数据安全与恢复的意外惊喜

2025年黑五网一:数字取证与事件响应培训折扣合集

Revive Adserver 存储型XSS漏洞:低权限用户可威胁管理员账户安全

MSAB获亚太政府机构1930万瑞典克朗订单,强化移动取证技术合作

三星Rubin与数字健康功能在移动取证中的数据交互与延迟写入机制解析

警惕!Windows版Vim高危漏洞可导致任意代码执行

重磅防火墙数据泄露:500GB审查数据曝光

基准测试:Jamba在长上下文推理中的表现与实战应用

Ruby类污染漏洞深度剖析:递归合并的攻防之道

黑客利用物联网漏洞大肆传播新型ShadowV2恶意软件

2025开发者调查:AI工具使用率上升,信任度却在下滑

FortiGuard Labs:思科AsyncOS零日漏洞威胁分析与防护覆盖

多款经典苹果设备被列入“过时产品”清单,影响硬件服务支持

技术员必备:Windows Repair Toolbox 便携式系统修复工具箱深度解析

超越盲注XSS:贯穿支持管道的服务器端CSV注入技术剖析

漏洞优先级排序:从理论到实践的全面指南

深入墨龙组织:揭秘基于受害者的中继网络与隐蔽攻击链

Revive Adserver IDOR漏洞深度分析:利用Banner删除功能实现横向权限提升

深度剖析提示注入安全:零日漏洞还是公开武器库?

数字取证领域的福音:iOS 16、Android 14 和 iOS 17 公共镜像现已发布!

OISF 2023会议实录:深入解析黑客技术、IoT安全与零信任认证

恶意PDF转换器“水晶PDF”潜伏政府网络:.NET分阶段加载器技术分析

深入解析JavaScript的演变历程与未来展望

深入Linux内核:6.19合并窗口启动探秘

揭秘“绅士”勒索团伙:技术架构与攻击手法深度剖析

NIST停电事故揭秘:5微秒时间偏差背后的时间同步技术与冗余架构

网络设备供应商安全评估指南:构建可信供应链的关键

跨越数字鸿沟:确保AI成为全球平衡器而非分化器

使用Azure Developer CLI实现容器化应用的“一次构建,随处部署”

AWS简化CloudTrail Lake数据导入至Amazon CloudWatch的操作指南

深度剖析:FortiGuard入侵防护系统最新漏洞库更新与技术架构

Apptainer安全漏洞深度解析:SELinux与AppArmor配置失效的技术细节与修复方案

打造口袋大小的Wi-Fi分析仪:ESP32-C5与硬件编程实践

加密钱包技术深度解析:MPC如何重塑资产安全与交易流程

利用瑞士电子身份(swiyu)在Duende IdentityServer、ASP.NET Core Identity与.NET Aspire中实现多因素认证(MFA)

WordPress缓存插件漏洞分析:WP Fastest Cache SSRF风险详解

命令行工具willitmerge存在命令注入漏洞

Flickr论坛分页漏洞:输入验证不充分导致的高资源消耗问题

CVE-2025-14850:研华WebAccess/SCADA路径遍历漏洞分析与缓解措施

当AI助手沦为攻击者的指挥与控制中心:SesameOp恶意软件与API安全新挑战

构建国际化网站的完整技术架构:CMS改造、Nuxt路由与Lambda@Edge应用

在“国际象棋末日”中使用Burp AI进行黑客攻击:API专家展示AI如何赋能渗透测试

与Spring社区传奇人物Simon Martinelli的精彩播客访谈

2026年CIO必关注的三大DEI技术挑战

SAST与DAST解析:如何为应用安全测试选择正确方法

LG源代码遭黑客泄露:供应链漏洞引发重大安全危机

水加麦永APT组织利用"MSC EvilTwin"零日漏洞发起隐秘后门攻击

摩根州立大学CISO视角:构建以学术研究为核心的网络安全新范式

周五看点精选:聚焦AI安全、边缘计算与OpenShift 4.20新特性

美国业余无线电联盟支付百万美元赎金:深入剖析勒索软件攻击与数据恢复

Meta借助AI技术修复其饱受诟病的用户支持系统

微软游戏Copilot暗藏隐私危机:基于Recall技术,默认窃取玩家数据

从绕过防护到命令执行:详解Dubbo反序列化漏洞CVE-2023-23638的利用链

28家公共与私营机构签署Cyclotron合作协议,共筑国家网络安全防线

空客A320软件漏洞引发史上最大紧急召回,技术修复临近完成

高危漏洞深度剖析:CVE-2025-67509 中MySQL只读工具如何导致代码注入

2025年更新:影响最严重的14起医疗数据泄露事件深度解析

SonicOS SSLVPN 预认证堆栈缓冲区溢出漏洞分析与修复方案

中国CPU龙芯3A6000性能深度评测:与Intel Xeon正面较量

获得ISO 27701认证:强化隐私信息管理体系,构筑坚实数据安全基石

高危漏洞CVE-2025-14765:深入解析Chrome WebGPU中的释放后使用漏洞

无服务器架构中,重试机制依然至关重要

3.4万张信用卡信息面临泄露风险:骏河屋EC网站遭恶意代码篡改事件深度解析

三星Gallery3d应用数据取证:日志解析与文件恢复技术

CVE-2025-14536:针对班级与考试时间表管理系统的SQL注入漏洞深度剖析

Auctollo Google XML Sitemaps 授权缺失漏洞 (CVE-2025-64632) 深度剖析

EPSON投影仪Web管理界面认证机制缺陷:暴力破解攻击风险分析

Pandora ITSM认证命令注入漏洞分析与利用

华硕本地提权漏洞 (CVE-2025-59373):高危缺陷通过MyASUS组件授予SYSTEM权限

揭露PowerShell中的“curl”别名意外执行JavaScript的安全风险

全球科技动态精选:AI芯片博弈、内存价格飙升与法规新动向

构建软件开发生态:内部开发者平台与自服务框架深度解析

GitHub Action安全漏洞:.git目录泄露与凭证保护不足

隐秘的入侵:揭露Evasive Panda如何利用DNS投毒与多阶段载荷投递MgBot

W3C发布CSS色彩调整模块更新,引入用户代理自动色彩控制模型

Emu3.5视觉指南教程:用多模态AI创建图文并茂的操作步骤

迈向2026:网络安全销售趋势与技术架构的变革洞察

Nextcloud Tables应用IDOR漏洞:用户可任意查看数据表列元数据

高危漏洞预警:AzeoTech DAQFactory未初始化指针访问漏洞 (CVE-2025-66588)